前言

持续更新:整理下渗透测试工作中发现过的漏洞(包含漏洞描述、漏洞等级、漏洞验证、修复建议),这里不深究漏洞产生的各种后利用或者绕过方式,漏洞验证过程不局限于文章中的方法,能够证明漏洞存在即可。

0x01 漏洞描述

- 密码字段通过 GET 方法传输 -

密码字段通过 GET 方法传输是不安全的,因为在传输过程,用户凭据以明文等形式被放在请求的 URL 中。大多数 Web 服务器将记录所有请求的参数和 URL ,因此当凭据属于 URL 的一部分时,它们将显示在 Web 服务器日志中,这样就可能会有一些隐私信息被第三方查看获取。另外,攻击者也可以通过中间人攻击等手段,截获到 GET 请求 URL 中到用户凭据,增加了敏感信息泄露的风险。而 POST 请求方式通过“请求体”传递数据,参数内容不会在 URL 中显示,相较于 GET 请求方式会更加安全。

0x02 漏洞等级

| 威胁级别 | 高危 | 中危 | 低危 |

0x03 漏洞验证

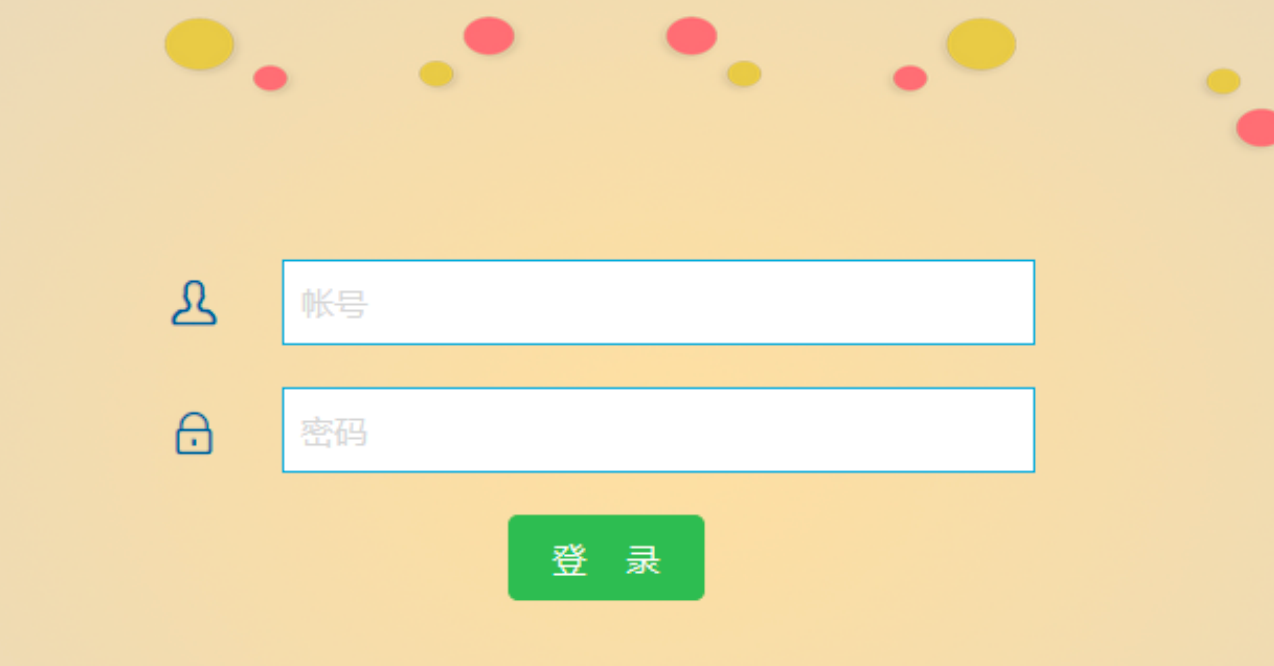

输入任意账号密码尝试登录,并使用 Burpsuite 工具抓取网站数据包。

系统使用不安全的 GET 方法提交用户登录凭据,存在一定安全风险隐患。

0x04 漏洞修复

- HTML 表单的方法属性应定义和设置为 POST 而非 GET。