前言

持续更新:整理下渗透测试工作中发现过的漏洞(包含漏洞描述、漏洞等级、漏洞验证、修复建议),这里不深究漏洞产生的各种后利用或者绕过方式,漏洞验证过程不局限于文章中的方法,能够证明漏洞存在即可。

0x01 漏洞描述

- 暴力破解漏洞 -

暴力破解的产生是由于服务器端没有做合理的限制,导致攻击者可以通过暴力的手段破解所需信息,如用户名、密码、验证码等。暴力破解的关键在于字典的大小,暴力破解需要一个庞大的字典,如4位数字的验证码,那么暴力破解的范围就是0000~9999。该漏洞常存在于应用系统的登录模块中,攻击者可以通过事先准备的字典或者社工生成的字典,对特定目标口令进行大量登录尝试,直至暴力破解成功。

0x02 漏洞等级

| 威胁级别 | 高危 | 中危 | 低危 |

0x03 漏洞验证

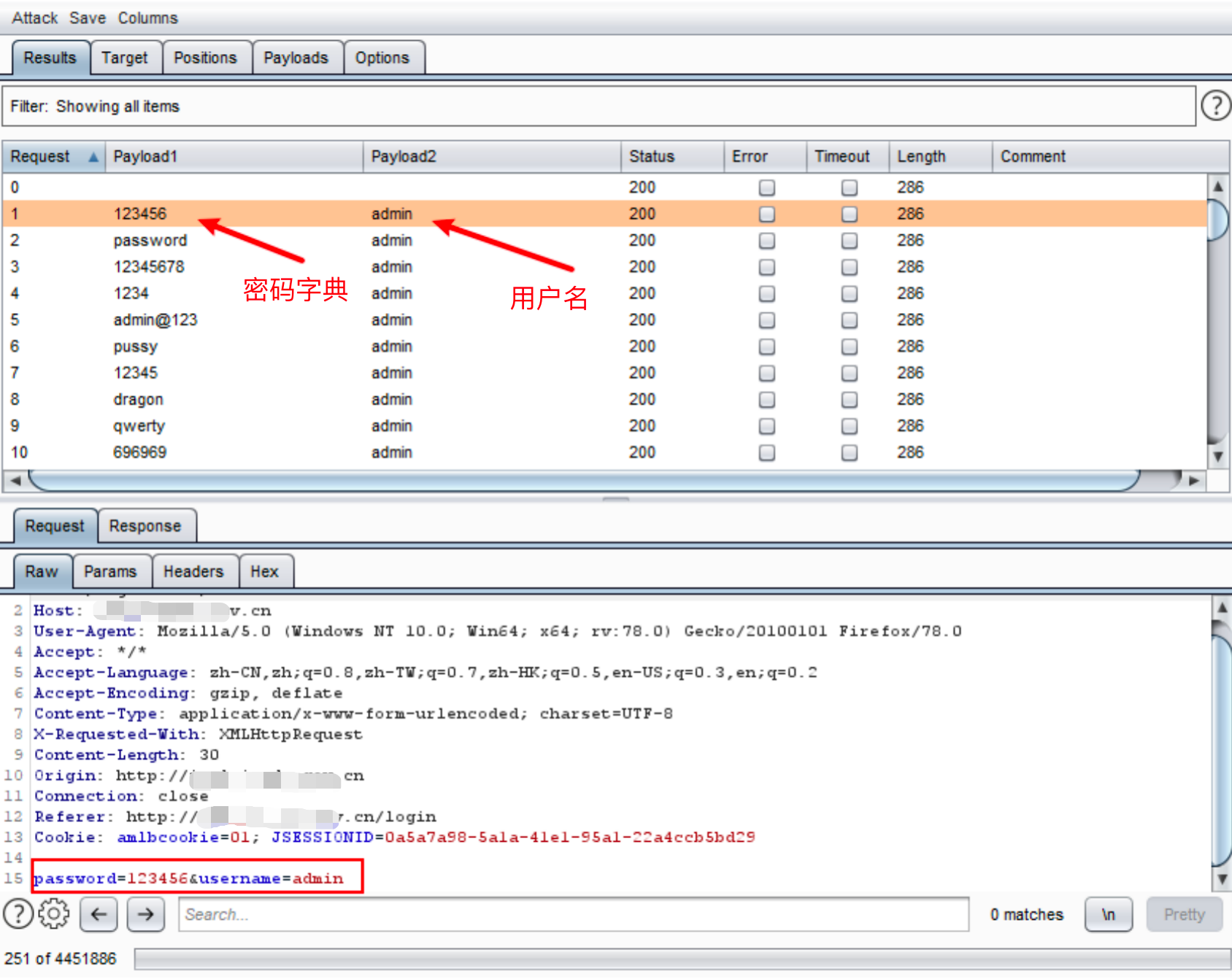

输入存在的账号以及任意密码进行登录尝试,并使用 BurpSuite 工具抓取数据包。

由于系统没有对用户登录操作做任何限制(例如:验证码机制),因此可利用 BurpSuite 工具的 Intruder 爆破模块,导入事先准备好的密码字典,对特定用户进行批量登录尝试,直至密码猜解成功。

0x04 漏洞修复

- 登录页面增加验证码机制作为增强验证方式,建议图形验证码包含随机干扰像素、有扭曲、变形、重叠等元素,以增加口令破解难度。

- 限制账号密码输入错误次数限制,尝试密码错误达到一定次数,禁止一段时间登录。

- 登录密码字段采用复杂加密方式,避免使用简单加密被识别构造密码字典。

- 配置相应的密码策略,强制用户使用安全性相对较高的口令。