0x01 Socks

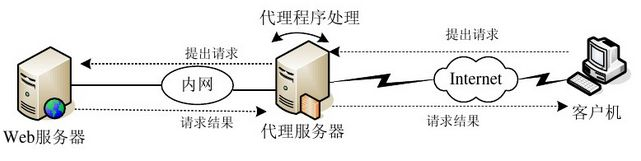

Socks 代理相应的采用 Socks 协议的代理服务器就是 Socks 服务器,是一种通用的代理服务器。代理服务器是指位于使用者和服务器之间的计算机。通过拦截发送方和接收方之间的连接来工作。重要的是可以隐藏用户实际IP地址保护用户信息安全。

Socks 不要求应用程序遵循特定的操作系统平台,Socks 代理与应用层代理、 HTTP 层代理不同,Socks 代理只是简单地传递数据包,而不必关心是何种应用协议(比如 FTP、HTTP 和 NNTP 请求)。所以,Socks 代理比其他应用层代理要快得多。

0x02 Pivoting

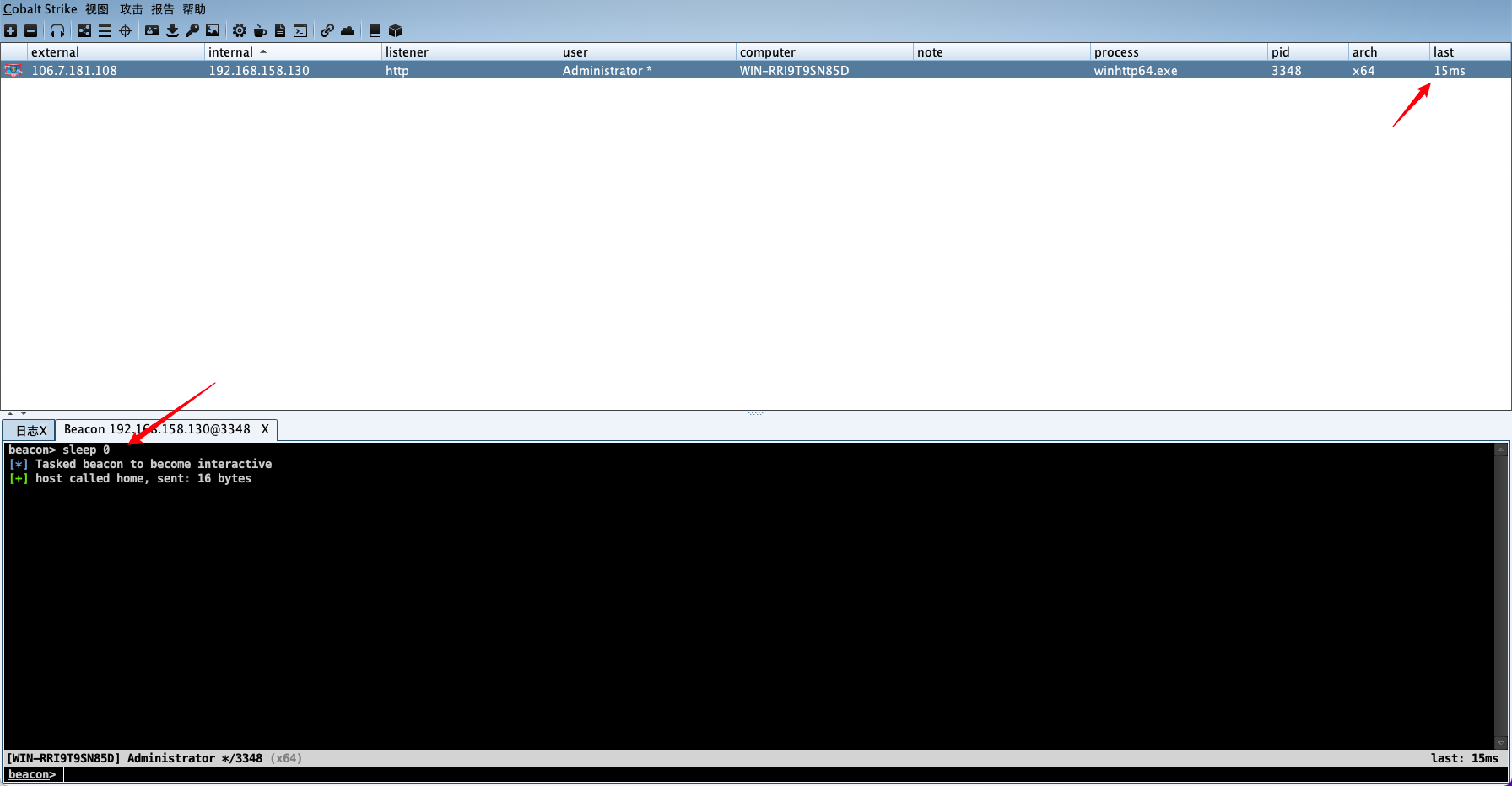

在 A-Team 团队中 Cobalt Strike 手册中的介绍,Pivoting 指的是「将一个受害机器转为其他攻击和工具的跳板」。Cobalt Strike 的 Beacon 提供了多种 Pivoting 选项。前提是 Beacon 处于交互模式。交互模式意味着一个 Beacon 每秒内多次连接到团队服务器。在被控主机的Beacon控制台中输入 sleep 0 命令来使你的 Beacon 进入交互模式。命令执行成功后,可以在被控主机列表的 last 列中看到始终在 ms 范围内变化。

0x03 Socks 配置

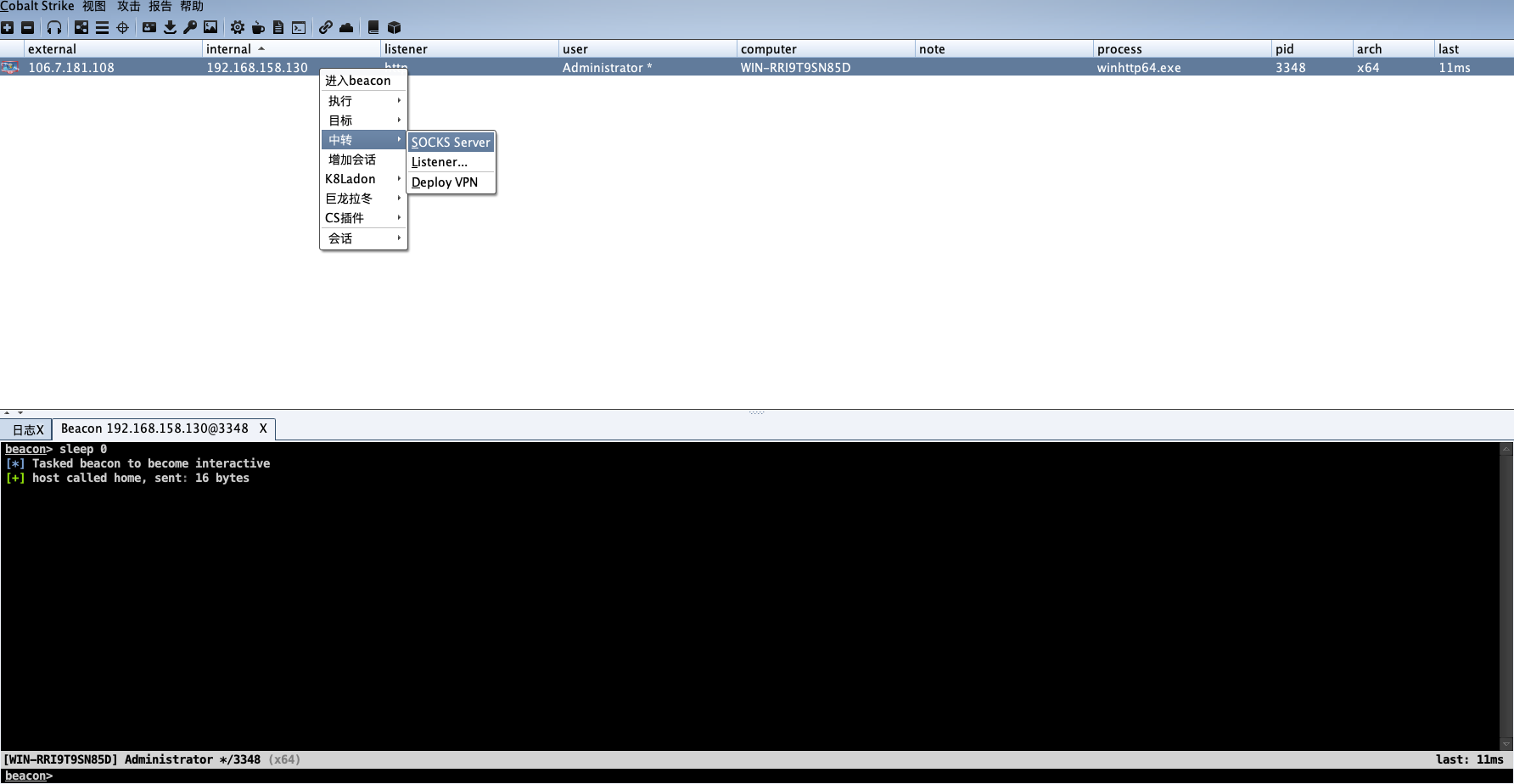

在获得被控制的主机是一台位于公网和内网边界的服务器时 ,可以利用该主机继续对内网其他主机进行渗透,Cobaltstrike 支持建立 socks4a 代理。

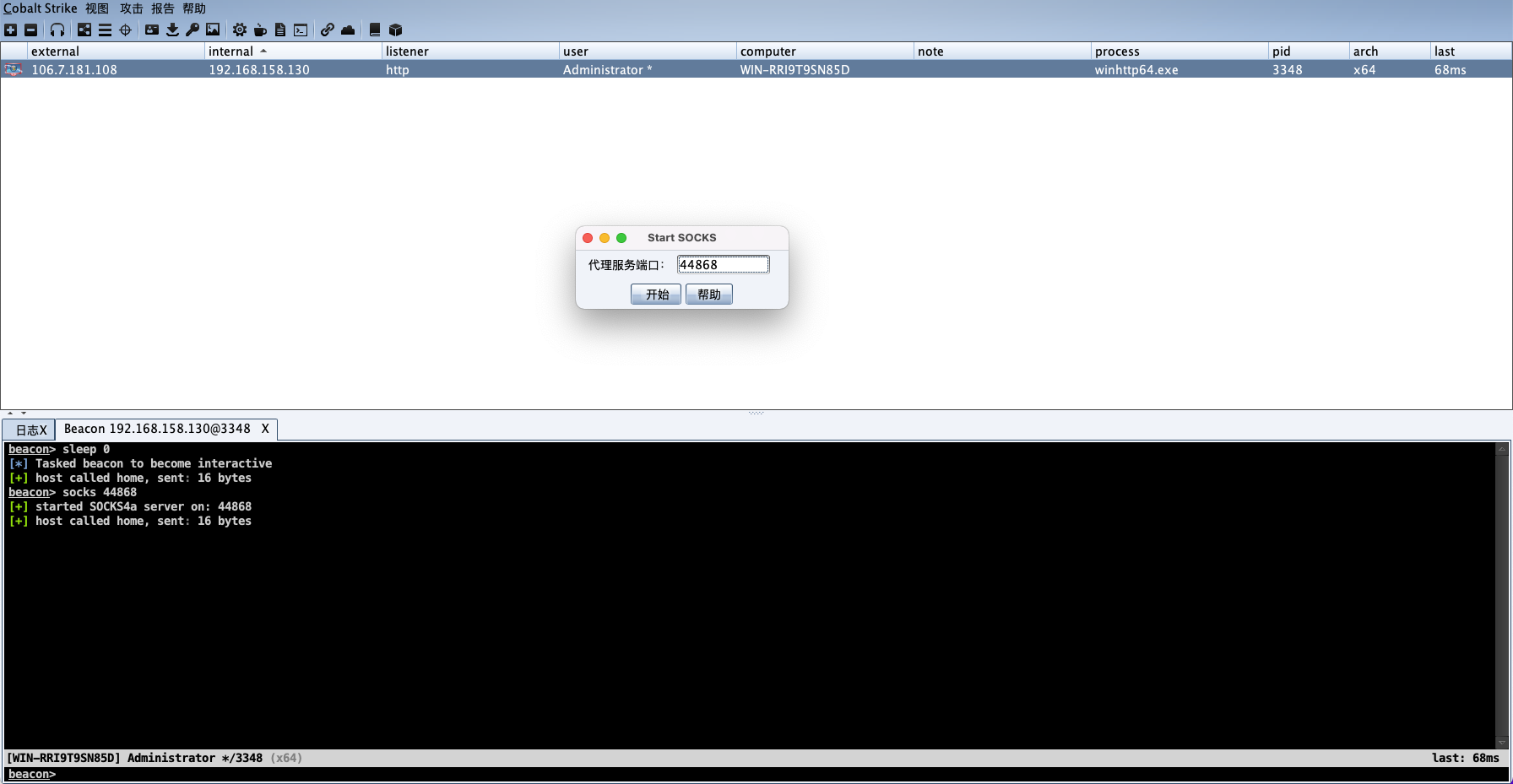

右键被控主机 ——> 中转(Pivoting)——> SOCKS Server

这里是指 Socks4a 代理运行的端口,任意输入任意一个未被占用的端口即可,默认 CS 会给出一个(例如:44868),直接点击开始(Launch)即可。

注意:CS 服务器上对应的端口需要设置对外开放。

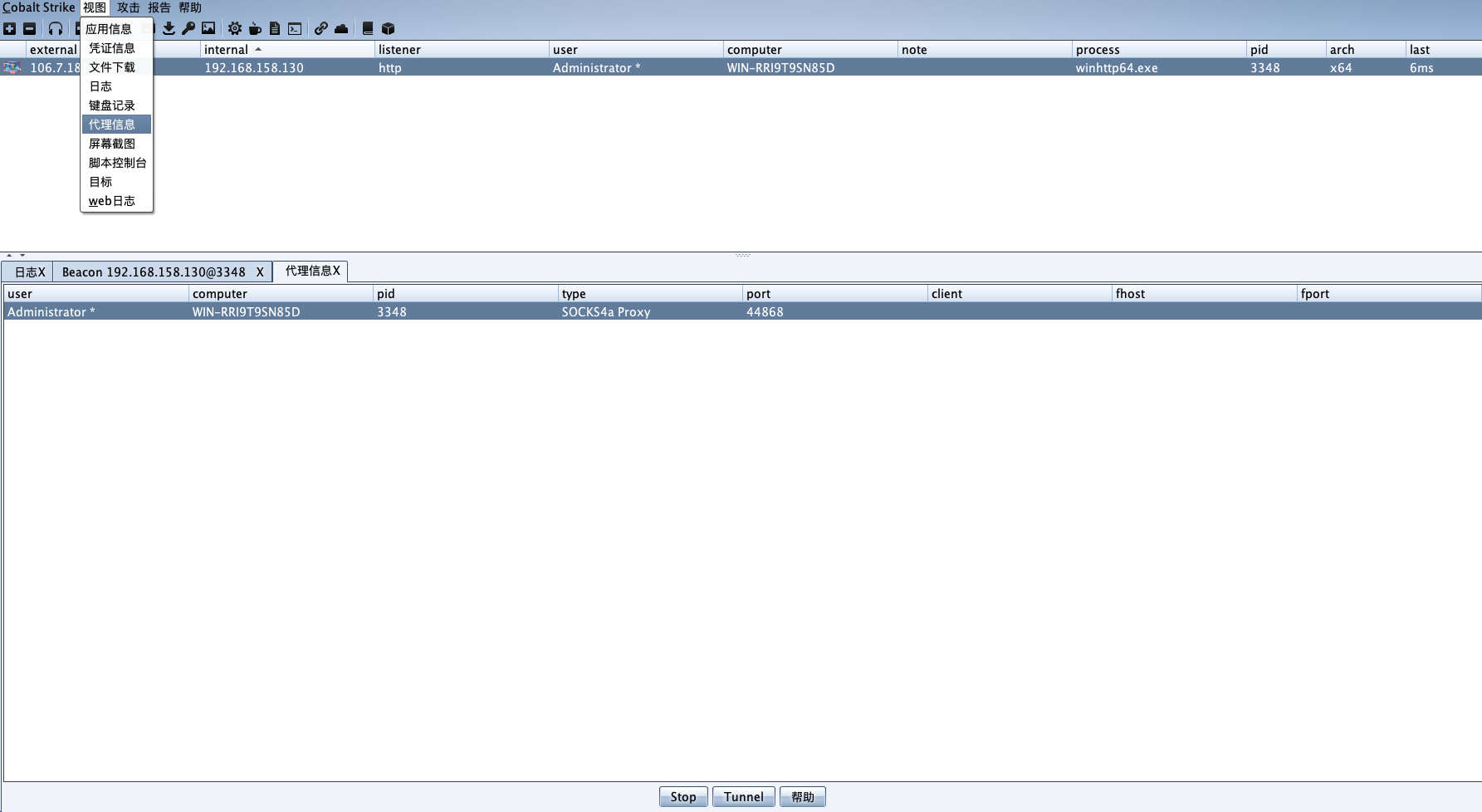

可以通过点击 View ——> 代理信息(Proxy Pivots)查看已创建的 CS 代理服务信息。

0x04 Socks 代理

可以直接在浏览器设置 socks4 代理,代理 IP 是 CS 服务端的公网 IP,端口是 socks4 代理运行的端口(例如:44868)

浏览器挂上代理后,即可访问被控主机内网中的其他 web 站点。

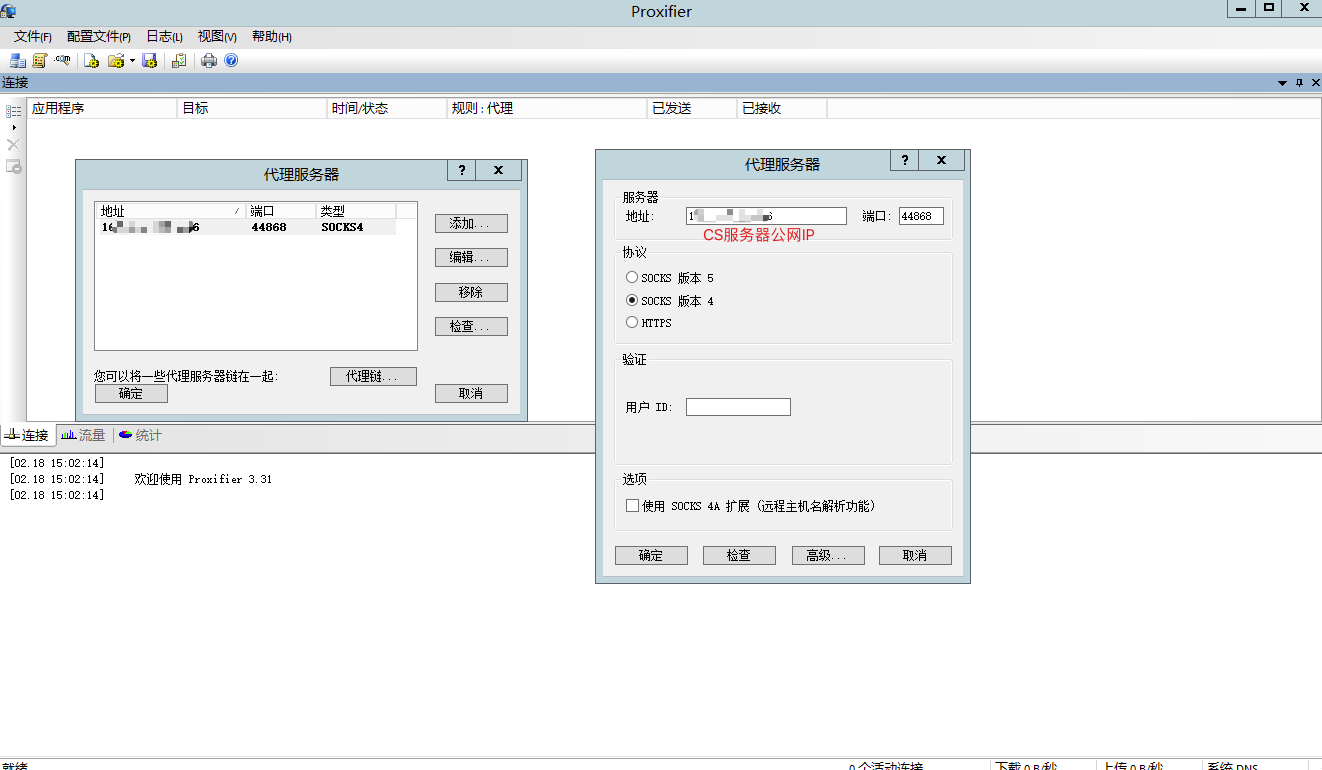

使用 Proxychains 或者 Proxifier 工具,让本地渗透工具也能通过 Socks 代理对目标内网主机发起攻击测试。

例如通过 Proxifier 工具配置全局代理,使用御剑端口扫描工具对目标内网主机进行端口扫描。