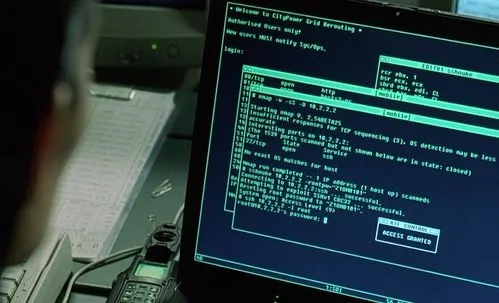

内网 IP 通常显现在 Web 应用程序/服务器所生成的错误消息中,或显现在 HTML/JavaScript 注释和部分页面跳转链接中。通过网站信息收集,发现其内网使用的 IP 地址(例如:内网 IP 地址段、IP 路由等等),可以帮助攻击者进行旨在渗透组织内部基础设施的网络层攻击。RFC 1918 规定了保留给私人网络使用的IP地址范围,这些地址不能在公共互联网上进行路由传输。

2022-10-23