前言

持续更新:整理下渗透测试工作中发现过的漏洞(包含漏洞描述、漏洞等级、漏洞验证、修复建议),这里不深究漏洞产生的各种后利用或者绕过方式,漏洞验证过程不局限于文章中的方法,能够证明漏洞存在即可。

0x01 漏洞描述

- 内网IP地址泄露 -

内网 IP 通常显现在 Web 应用程序/服务器所生成的错误消息中,或显现在 HTML/JavaScript 注释和部分页面跳转链接中。通过网站信息收集,发现其内网使用的 IP 地址(例如:内网 IP 地址段、IP 路由等等),可以帮助攻击者进行旨在渗透组织内部基础设施的网络层攻击。RFC 1918 规定了保留给私人网络使用的IP地址范围,这些地址不能在公共互联网上进行路由传输。内部 IP 定义为下列 IP 地址范围内:

- A类地址范围【10.0.0.0—10.255.255.255】

- B类地址范围【172.16.0.0–172.31.255.555】

- C类地址范围【192.168.0.0—192.168.255.255】

0x02 漏洞等级

| 威胁级别 | 高危 | 中危 | 低危 |

0x03 漏洞验证

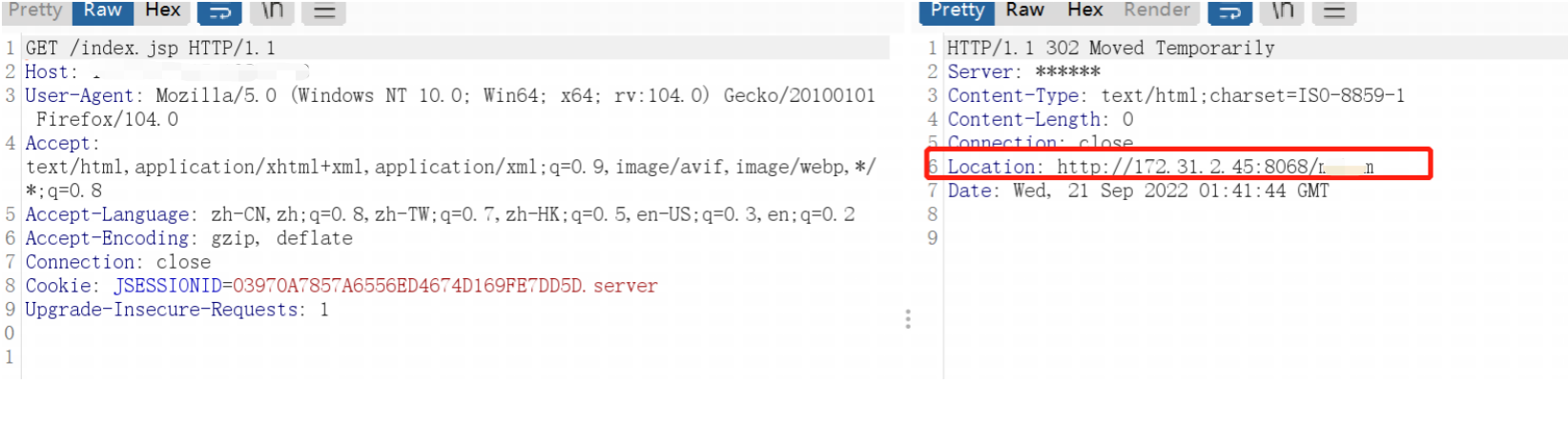

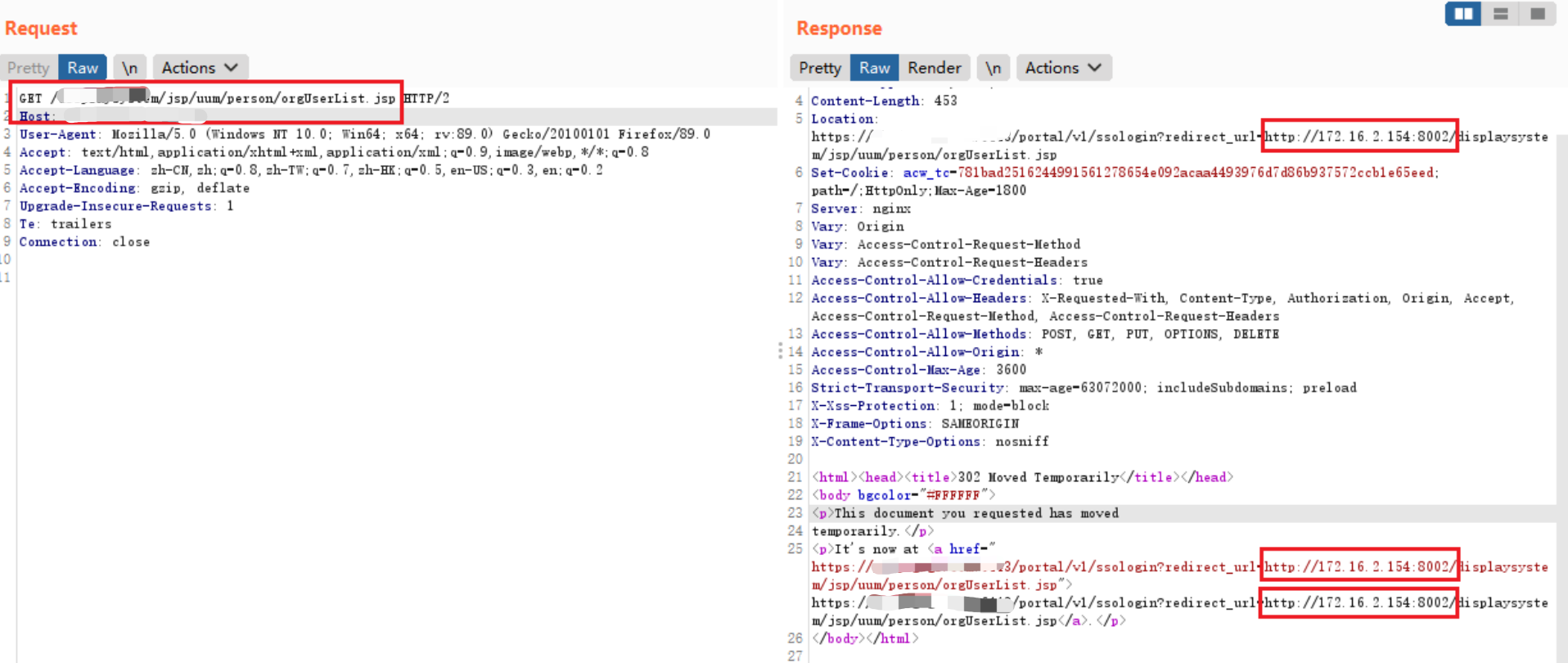

测试发现网站的 HTTP Header的 Location 跳转地址泄露了内网 IP 地址。

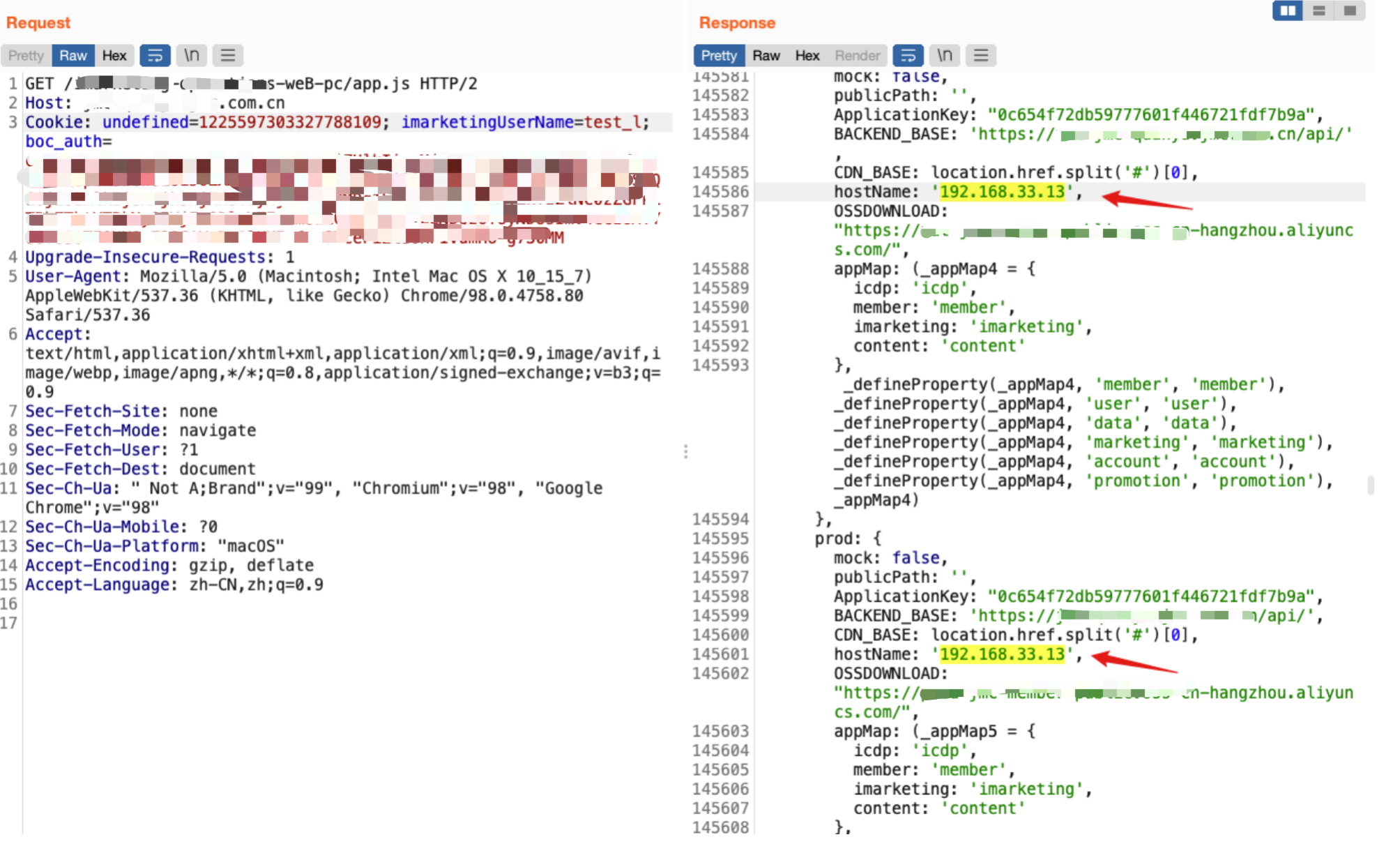

测试发现网站的 JS 资源文件内容泄露了内网 IP 地址。

测试发现网站的页面跳转 URL 地址泄露了内网 IP 地址。

0x04 漏洞修复

- 建议开发人员不要在源代码中注释中包含有内网 IP 地址。

- 合理配置 WEB 服务器,禁止在数据交互中传输内网 IP 地址。

- 关闭 Web 应用程序/服务器中有问题的详细错误消息,自定义错误页面,防止报错信息泄露。

- 屏蔽页面中携带的内网 IP 地址,制定完善的安全编码策略,并且及时检查存在的页面代码是否包含内部 IP 地址问题。