前言

持续更新:整理下渗透测试工作中发现过的漏洞(包含漏洞描述、漏洞等级、漏洞验证、修复建议),这里不深究漏洞产生的各种后利用或者绕过方式,漏洞验证过程不局限于文章中的方法,能够证明漏洞存在即可。

0x01 漏洞描述

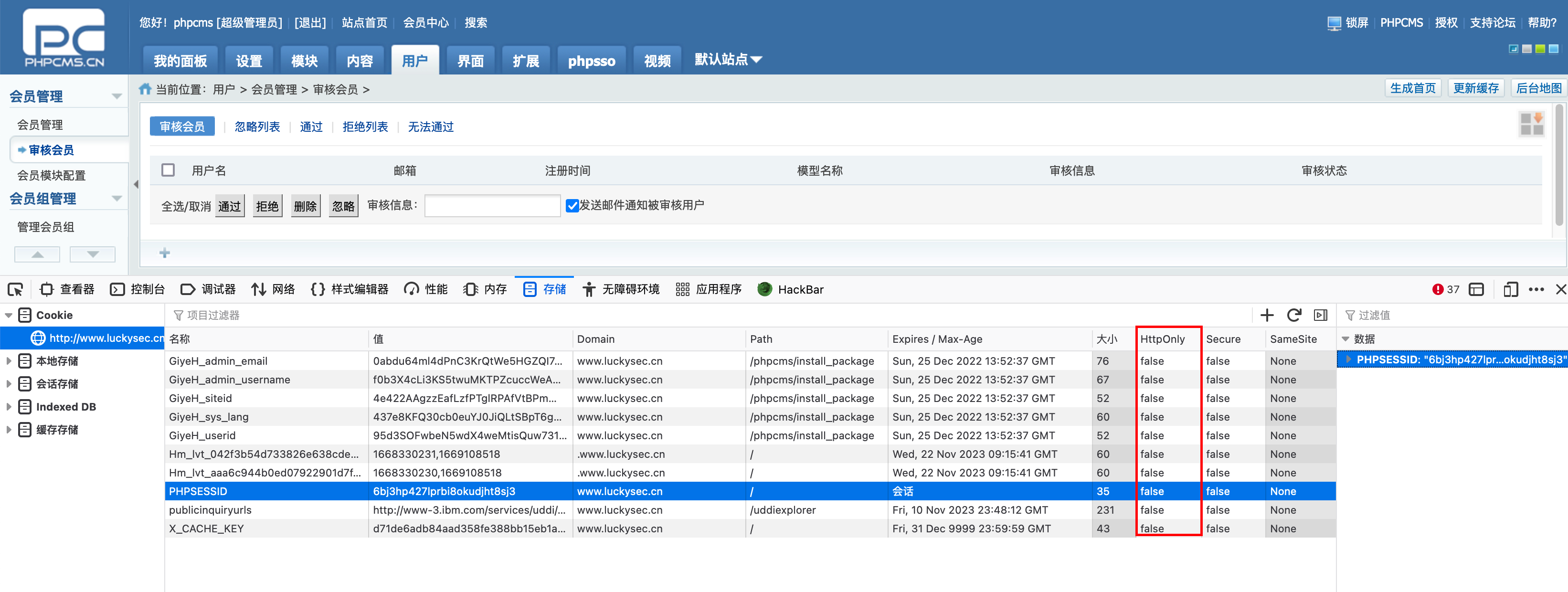

- 会话 Cookie 未设置 HttpOnly 属性 -

Web 应用程序设置了不含 HttpOnly 属性的会话 Cookie,因此注入站点的恶意脚本可能访问并窃取 Cookie 值。任何存储在会话令牌中的信息都可能会被窃取,它们可能被用于模仿合法用户,从而使黑客能够以该用户身份查看或变更用户记录以及执行事务。JavaScript Document.cookie API 无法访问带有 HttpOnly 属性的 Cookie,此类 Cookie 仅作用于服务器。例如,持久化服务器端会话的 Cookie 不需要对 JavaScript 操作,而应具有 HttpOnly 属性。会话 Cookie 设置 HttpOnly 属性,此预防措施有助于缓解跨站点脚本(XSS)攻击。

0x02 漏洞等级

| 威胁级别 | 高危 | 中危 | 低危 |

0x03 漏洞验证

浏览器 F12 打开控制台,查看存储会话 Cookie 未设置 HttpOnly 属性。

0x04 漏洞修复

- 如果此 Cookie 不需要被前端 JavaScript 操作,而只被后端服务器读取,则建议将其设置为 HttpOnly 属性。