前言

持续更新:整理下渗透测试工作中发现过的漏洞(包含漏洞描述、漏洞等级、漏洞验证、修复建议),这里不深究漏洞产生的各种后利用或者绕过方式,漏洞验证过程不局限于文章中的方法,能够证明漏洞存在即可。

0x01 漏洞描述

- PHPInfo信息泄露 -

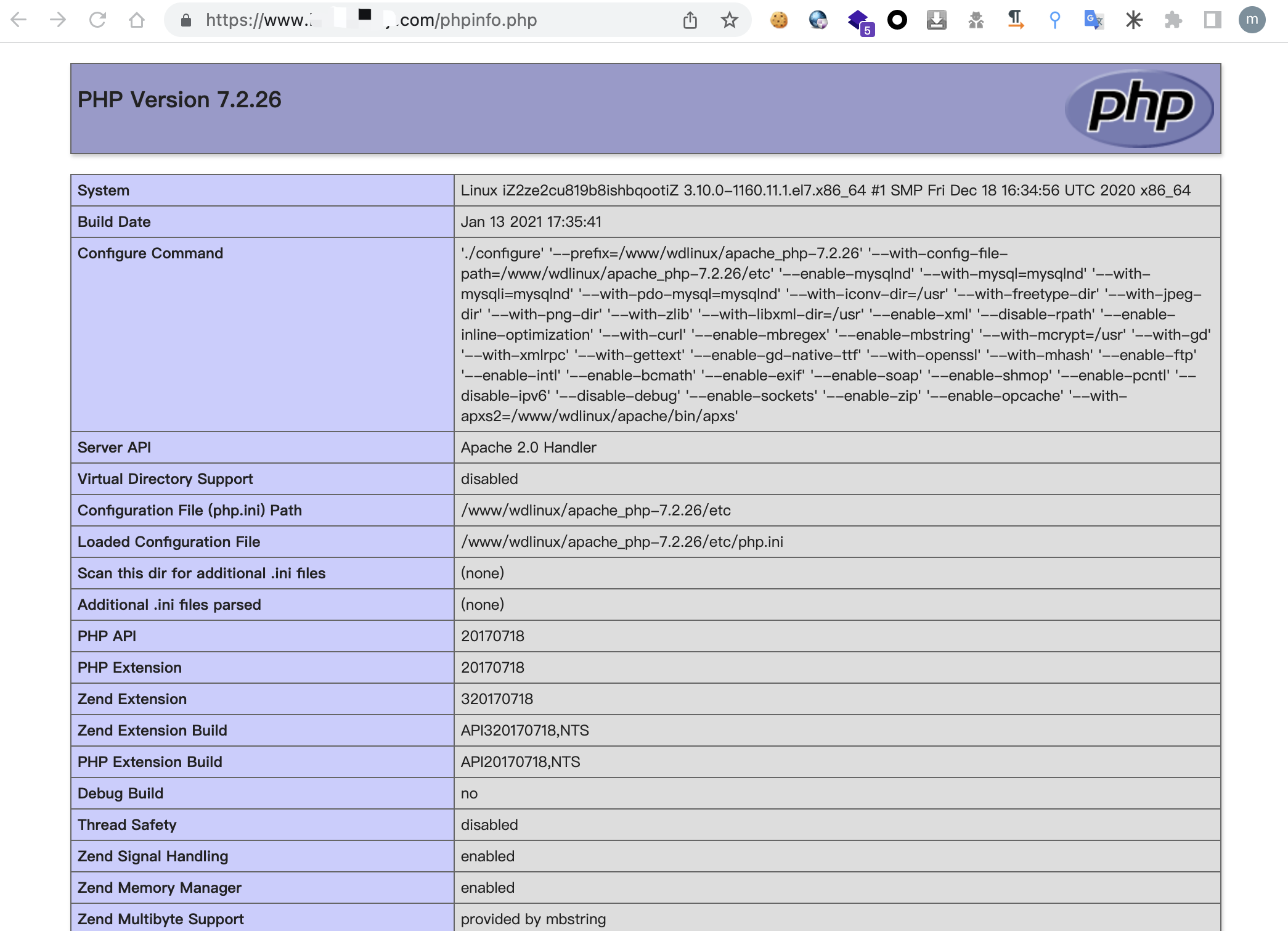

PHPInfo()函数信息泄露漏洞常发生在一些默认安装的应用程序,比如phpStudy、XAMPP。默认安装完成后,没有及时删除这些提供环境测试的文件,比较常见的为phpinfo.php、php-info.php、1.php、test.php、info.php等。PHPInfo页面包含了大量的关于PHP的当前状态环境信息、PHP的编译选项和扩展、操作系统版本信息、服务器系统变量信息、Web应用物理路径信息等等,利用这些信息配合其他漏洞可能导致网站被渗透或者系统提权等危害。

0x02 漏洞等级

| 威胁级别 | 高危 | 中危 | 低危 |

0x03 漏洞验证

使用dirsearch等一些目录扫描工具扫描目标网站获取泄露phpinfo()函数相关的文件。

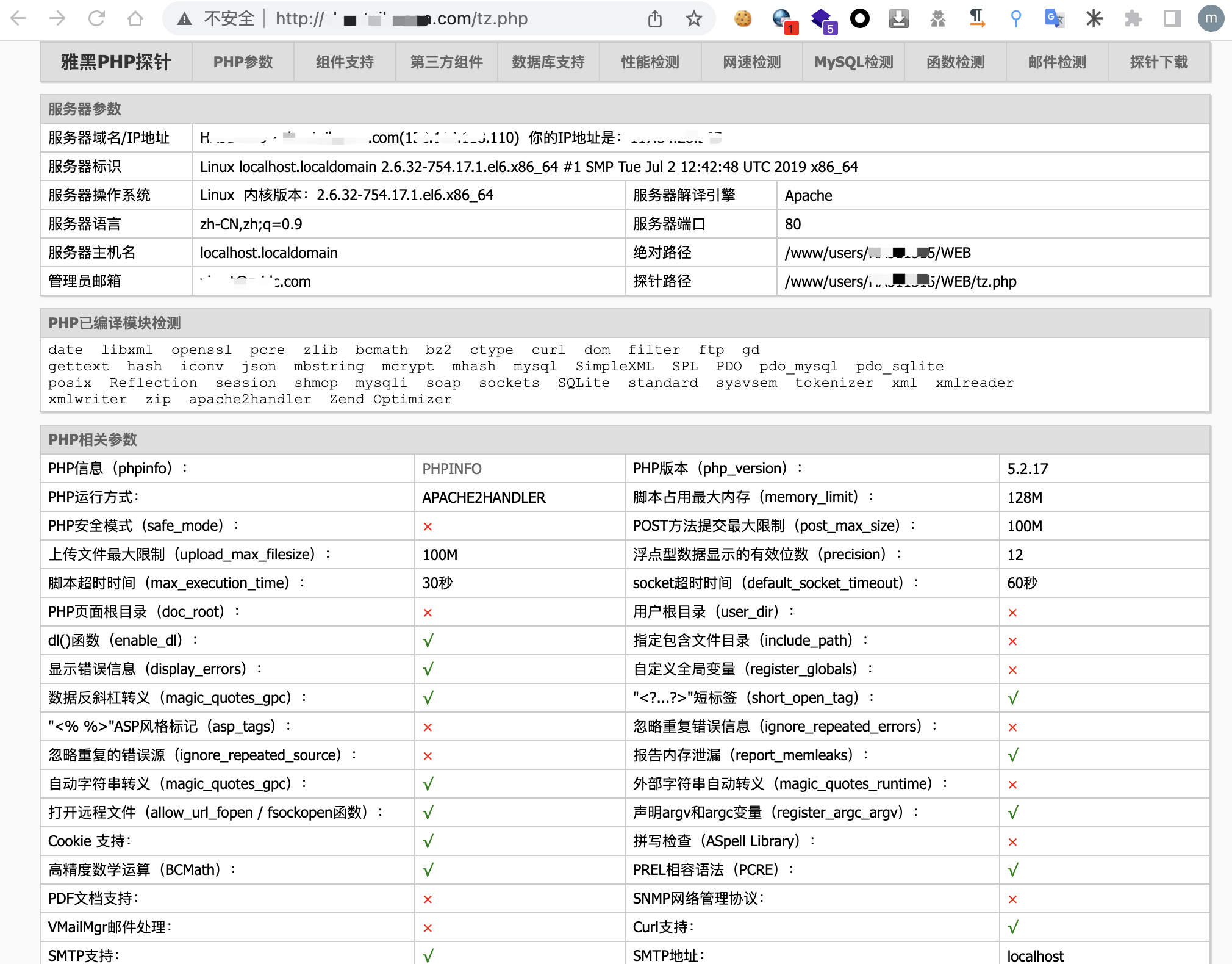

一些PHP探针页面也会泄露PHP参数、数据库支持、组件、服务器运行状况等信息。

0x04 漏洞修复

- 限制PHPInfo相关文件的访问权限。

- 删除正式部署环境中的PHPInfo相关文件。

- 修改php.ini配置文件参数,禁用phpinfo()函数。