前言

持续更新:整理下渗透测试工作中发现过的漏洞(包含漏洞描述、漏洞等级、漏洞验证、修复建议),这里不深究漏洞产生的各种后利用或者绕过方式,漏洞验证过程不局限于文章中的方法,能够证明漏洞存在即可。

0x01 漏洞描述

- 明文传输 -

由于网站在用户提交的敏感数据到服务器的过程中未进行相关加密处理,导致攻击者可以通过中间人攻击(劫持、嗅探)等方式获取到这些未加密的敏感数据。当攻击者获取到这些数据之后,可能利用这些信息以合法用户的身份登录系统,一旦进入到应用系统中那么就可以获取更多的敏感数据,以及有机会发现更多的漏洞。

0x02 漏洞等级

| 威胁级别 | 高危 | 中危 | 低危 |

0x03 漏洞验证

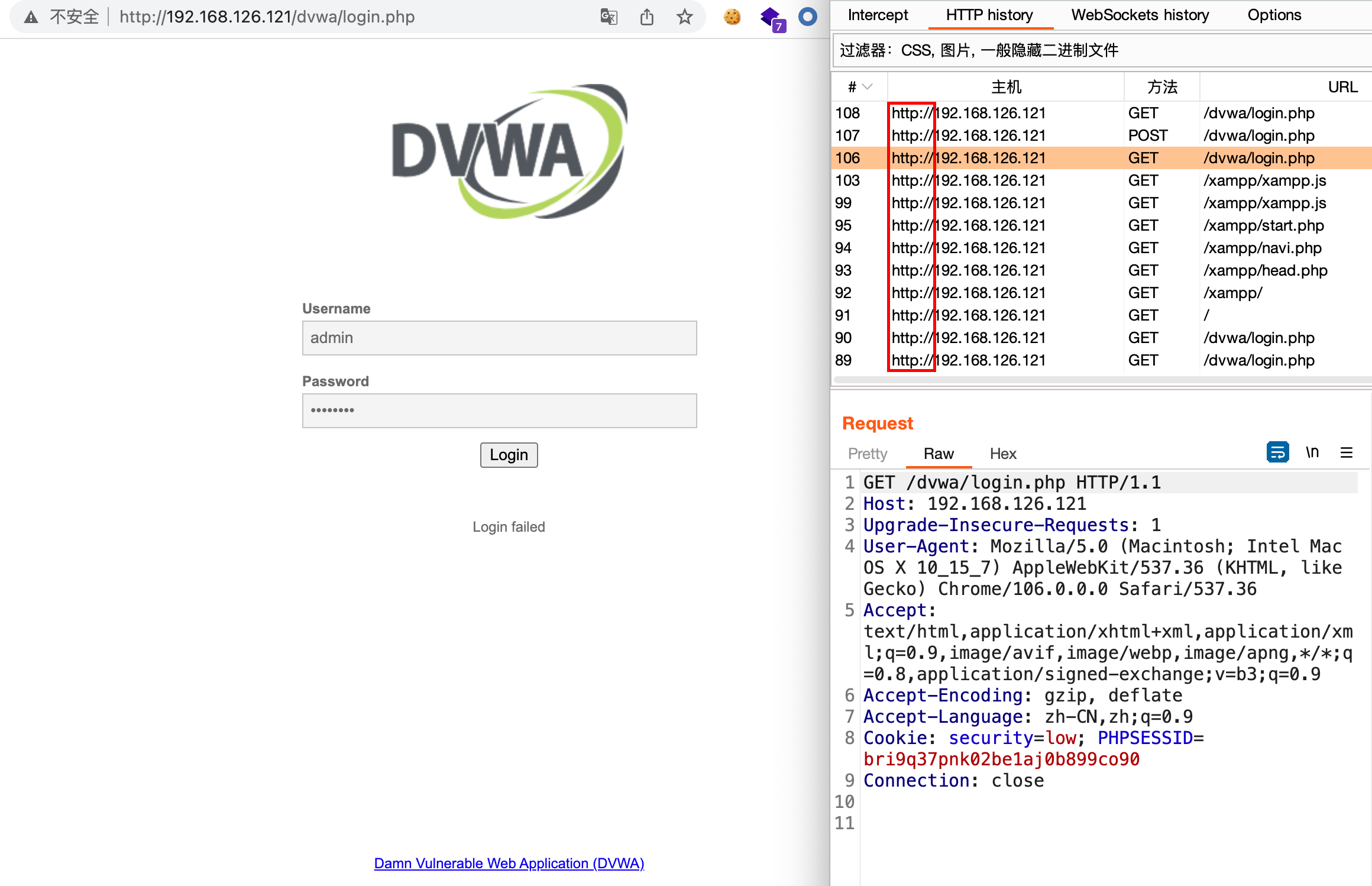

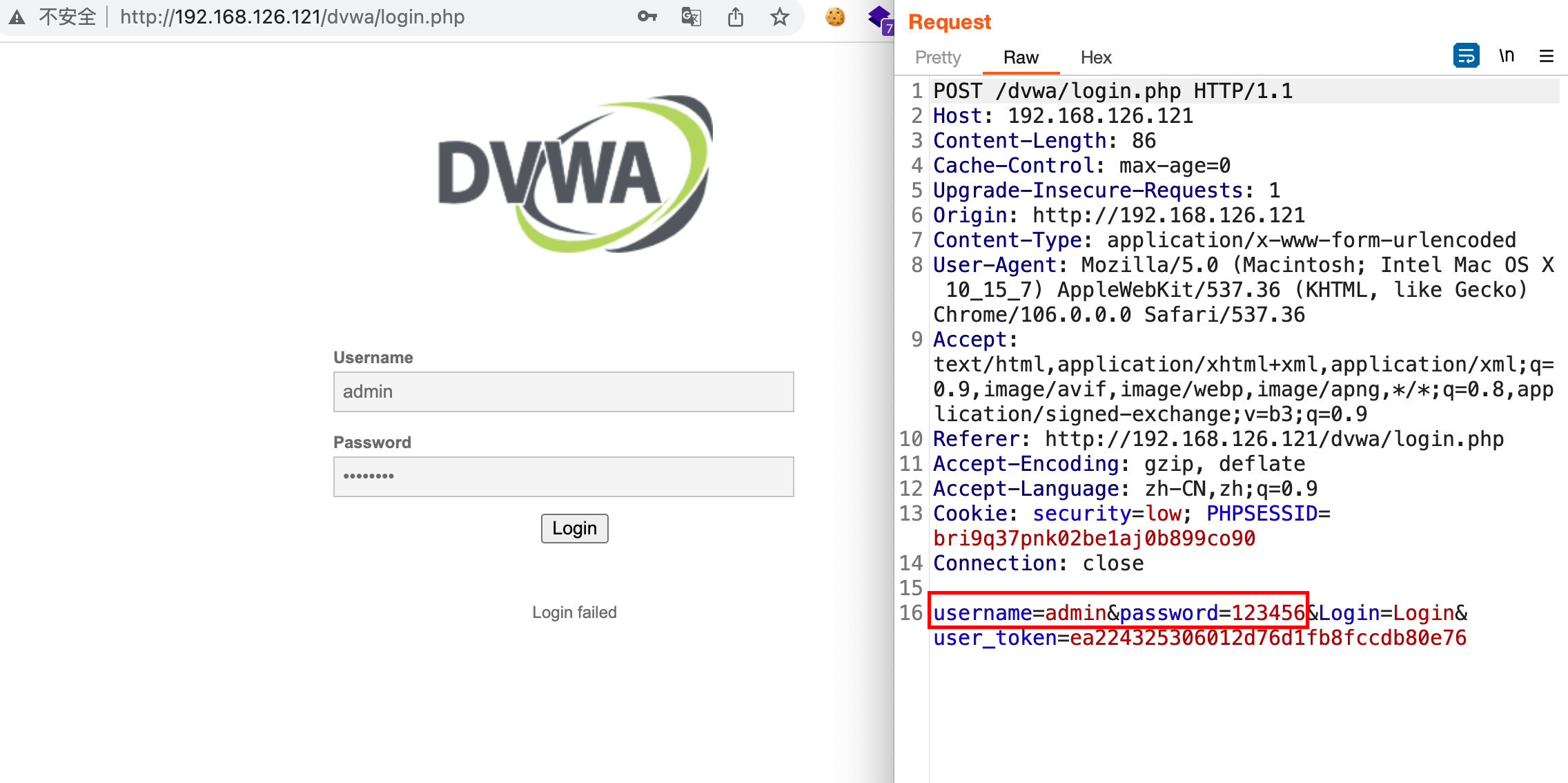

访问目标系统,测试发现网站使用不安全的 HTTP 方式传输网络数据。

尝试用户登录并抓取数据包,测试发现网站对用户账号密码等敏感数据使用明文传输,没有进行加密处理。

0x04 漏洞修复

- 按照网站的密级要求,对系统数据传输过程使用安全的 HTTPS 方式进行传输。

- 在网站前端使用 Javascript 对账号密码、身份证等敏感数据进行加密处理,使用md5+salt(aes/rsa等不可逆算法)加密后再进行传输。