0x001 Linux安全简介

目前,大多数企业在应用中往往是 Linux、Unix 和 Windows 操作系统共存形成异构网络。就安全性而言,Linux 相对于 Windows 具有更多的优势。但是,不管选择哪一种 Linux 发行版本,在安装完成以后都应该进行一些必要的配置,来增强它的安全性。

0x002 Linux文件目录

1. 二级目录

/bin:

bin是Binary的缩写, 这个目录存放着最经常使用的命令。

/boot:

这里存放的是启动Linux时使用的一些核心文件,包括一些连接文件以及镜像文件。

/dev:

dev是Device(设备)的缩写, 该目录下存放的是Linux的外部设备,在Linux中访问设备的方式和访问文件的方式是相同的。

/etc:

这个目录用来存放所有的系统管理所需要的配置文件和子目录。

/home:

用户的主目录,在Linux中,每个用户都有一个自己的目录,一般该目录名是以用户的账号命名的。

/lib:

这个目录里存放着系统最基本的动态连接共享库,其作用类似于Windows里的DLL文件。几乎所有的应用程序都需要用到这些共享库。

/lost+found:

这个目录一般情况下是空的,当系统非法关机后,这里就存放了一些文件。

/media:

linux 系统会自动识别一些设备,例如U盘、光驱等等,当识别后,linux会把识别的设备挂载到这个目录下。

/mnt:

系统提供该目录是为了让用户临时挂载别的文件系统的,我们可以将光驱挂载在/mnt/上,然后进入该目录就可以查看光驱里的内容了。

/opt:

这是给主机额外安装软件所摆放的目录。比如你安装一个ORACLE数据库则就可以放到这个目录下。默认是空的。

/proc:

这个目录是一个虚拟的目录,它是系统内存的映射,我们可以通过直接访问这个目录来获取系统信息。

这个目录的内容不在硬盘上而是在内存里,我们也可以直接修改里面的某些文件,比如可以通过下面的命令来屏蔽主机的ping命令,使别人无法ping你的机器:

echo 1 > /proc/sys/net/ipv4/icmp_echo_ignore_all

/root:

该目录为系统管理员,也称作超级权限者的用户主目录。

/sbin:

s就是Super User的意思,这里存放的是系统管理员使用的系统管理程序。

/selinux:

这个目录是Redhat/CentOS所特有的目录,Selinux是一个安全机制,类似于windows的防火墙,但是这套机制比较复杂,这个目录就是存放selinux相关的文件的。

/srv:

该目录存放一些服务启动之后需要提取的数据。

/sys:

这是linux2.6内核的一个很大的变化。该目录下安装了2.6内核中新出现的一个文件系统 sysfs 。

sysfs文件系统集成了下面3种文件系统的信息:针对进程信息的proc文件系统、针对设备的devfs文件系统以及针对伪终端的devpts文件系统。

该文件系统是内核设备树的一个直观反映。

当一个内核对象被创建的时候,对应的文件和目录也在内核对象子系统中被创建。

/tmp:

这个目录是用来存放一些临时文件的。

/usr:

这是一个非常重要的目录,用户的很多应用程序和文件都放在这个目录下,类似于windows下的program files目录。

/var:

这个目录中存放着在不断扩充着的东西,我们习惯将那些经常被修改的目录放在这个目录下。包括各种日志文件。

/run:

是一个临时文件系统,存储系统启动以来的信息。当系统重启时,这个目录下的文件应该被删掉或清除。如果你的系统上有 /var/run 目录,应该让它指向 run。2. 三级目录

/usr/lib:

包含各应用软件的函式库、目标文件(object file),以及不被一般使用者惯用的执行文档或脚本。

/usr/local:

系统管理员在本机自行安装自己下载的软件,建议安装到此目录,这样会比较便于管理。

/usr/bin:

系统用户使用的应用程序。

/usr/sbin:

超级用户使用的比较高级的管理程序和系统守护程序。

/usr/src:

内核源代码默认的放置目录。

/var/log:

登录文件放置的目录,里面比较重要的文件如/var/log/messages,/var/log/wtmp(记录登陆者的信息)等。

/etc/init.d/:

所有服务的预设启动脚本(script)都存放在这里。

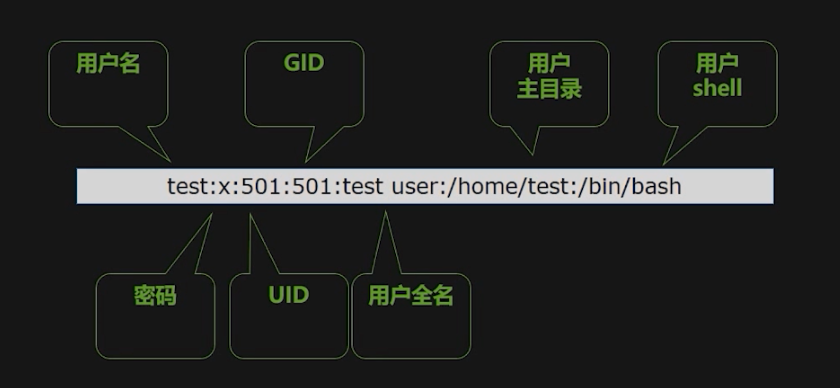

3. 特殊文件

/etc/passwd

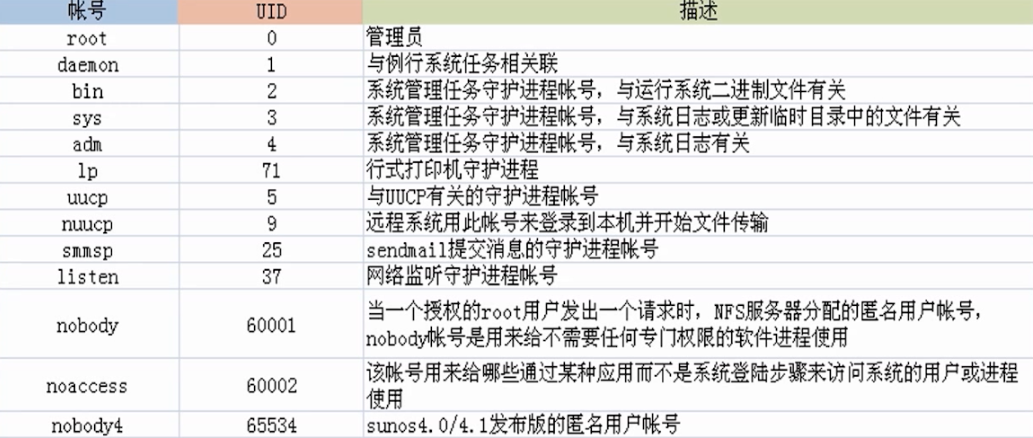

特殊账号

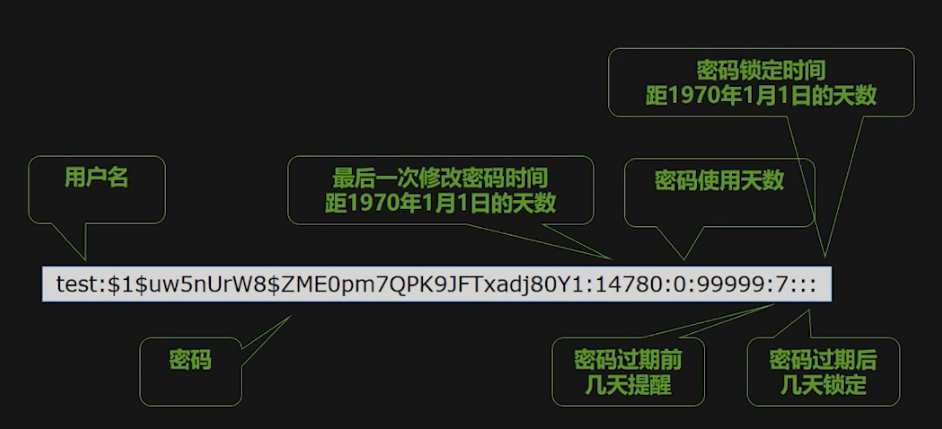

/etc/shadow

0x003 Linux基础命令

1. 用户、组与权限管理

用户 UID /etc/passwd /etc/shadow

组 GID /etc/group /etc/gshadow

ls -l 从命令行查看权限

useradd 创建用户

groupadd 创建组

chown 更改文件所有权

chgrp 更改组所有权

chmod 设置权限

sudo 权限赋予2. 用户管理

添加用户 useradd

删除用户 userdel -r

锁定用户 passwd -l

用户属性 usermod

当前用户 id

已登用户 w3. 端口与进程

netstat -pan 查看当前开放的端口

ps -aux 查看进程

lsof -i 显示进程与端口对应关系4. 服务信息

chkconfig --list 查看服务启动信息,此命令部分版本不支持

systemctl 此命令也能查看系统的服务信息

各服务的启动脚本存放在/etc/init.d和/etc/xinetd.d目录下

0x004 常规安全配置

1. 目录文件权限

操作目的:

合理配置重要目录和文件权限,增强安全性

检查方法:

使用 ls -l 命令查看目录和文件的权限设置情况

加固方法:

对于重要目录,建议执行类似操作 chmod -R 750 /etc/rc.d/init.d/* ,只允许 root 可读、可写、可执行这个目录下的脚本

2. umask 值

操作目的:

设置默认的 umask 值,增强安全性

检查方法:

使用 umask 查看系统 umask 值是否为027

加固方法:

使用命令 vi /etc/profile 添加 umask 027 , 即新创建的文件属主读写执行权限,同组用户读和执行权限,其他用户无权限。使用命令 umask 027 应用设置

3. Bash 历史命令

操作目的:

设置 Bash 保留历史命令的条数

检查方法:

使用 cat /etc/profile|grep HISTSIZE= 和 cat /etc/profile|grep HISTFILESIZE= 查看保留历史命令的条数

加固方法:

使用命令 vim /etc/profile 修改配置文件,修改 HISTSIZE=5 和 HISTFILESIZE=5 , 即只保留最新执行的5条命令

4. 登陆超时

操作目的:

设置系统登陆后,连接超时时间,增强安全性

检查方法:

使用命令 cat /etc/profile |grep TMOUT 查看 TMOUT 是否被设置

加固方法:

使用命令 vim /etc/profile 修改配置文件,设置 TMOUT=180 , 即超时时间为3分钟

5. root 路径

操作目的:

检查系统 root 用户环境变量 path 设置中是否包含 .

检查方法:

root 用户环境变量 path 中不应包含当前目录 .,以 root 身份执行命令:#echo $PATH , 检查是否存在 . 的类似结果 /usr/local:/sbin:/bin:/usr/bin:/root/bin:.

加固方法:

使用命令 vim /etc/profile 修改 echo $PATH 后面的路径

0x005 账户安全设置

1. 禁用无用账号

操作目的:

减少系统无用账号,降低风险

检查方法:

使用 cat /etc/passwd 查看口令文件,与系统管理员确认不必要的账号。

例如FTP等服务的账户,如果不需要登录系统,shell 应该 sbin/nologin

加固方法:

使用 passwd -l username 锁定不必要的账号

2. 账号策略

操作目的:

防止口令暴力破解,降低风险

检查方法:

使用命令 cat /etc/pam.d/system-auth 查看配置文件

加固方法:

设置连续输错3次密码账号锁定2小时

使用命令 vim /etc/pam.d/system-auth 修改配置文件,添加 auth required pam_tally.so onerr=fail deny=3 unlock_time=7200

3. 检查特殊账号

操作目的:

查看空口令和 root 权限的账号

检查方法:

使用命令 awk -F:'($3==0)'/etc/passwd 查看 UID 为0的账号

使用命令 awk -F:'($2=="")'/etc/shadow 查看空口令账号

加固方法:

使用命令 passwd username 为空口令账号设定密码

UID 为0的账号应该只有root,使用 usermod -u UID username

4. 口令周期策略

操作目的:

加强口令的复杂度,降低被猜解的可能性

检查方法:

使用命令 cat /etc/login.defs|grep PASS 和 cat /etc/pam.d/system-auth 查看密码策略

加固方法:

使用命令 vim /etc/login.defs 修改配置文件

PASS_MAX_DAYS 60 # 新建用户的密码最长使用天数

PASS_MIN_DAYS 0 # 新建用户的密码最短使用天数

PASS_WARN_AGE 7 # 新建用户的密码到期提前提醒天数使用 chage 命令修改用户设置,例如:

chage -m 0 -M 30 -E 2020-01-01 -W 7 username表示:将username用户的密码最长使用天数度设为30天,最短使用天数为0天,账号2020年1月1号过期,过期前7天内警告用户

5. 口令复杂度策略

操作目的:

加强口令的复杂程度,降低被猜解的可能性

检查方法:

使用命令 cat /etc/pam.d/system-auth | grep pam_cracklib.so 查看密码复杂度策略设置

加固方法:

建议在 /etc/pam.d/system-auth 文件中配置:

password requisite pam_cracklib.so difok=3 minlen=8 ucredit=-1 lcredit=-1 dcredit=-1

```

至少八位,包含一位大写字母,一位小写字母和一位数字

#### 6. 限制root远程登陆

**操作目的:**

限制 root 远程 telnet 登陆

**检查方法:**

检查方法 `cat /etc/securetty|grep console` 查看是否禁止 root 远程登录

**加固方法:**

编辑文件 `vi /etc/securetty`,配置:`console = /dev/tty01`

#### 7. 限制用户 su

**操作目的:**

检查是否使用 PAM 认证模块禁止 wheel 组之外的用户 su 为 root

**检查方法:**

使用命令 `cat /etc/pam.d/su|grep pam_wheel.so` 查看配置文件,确认是否有相关限制

**加固方法:**

使用命令 `vim /etc/pam.d/su`,在头部添加 `auth required /lib/security/pam_wheel.so group=wheel`

#### 8. 检查 Grub/Lilo 密码

**操作目的:**

查看系统引导管理器是否设置密码

**检查方法:**

使用命令 `cat /etc/grub.conf|grep password` 查看 grub 是否设置密码

使用命令 `cat /etc/lilo.conf|grep password` 查看 lilo 是否设置密码

**加固方法:**

为grub或lilo设置密码(风险:etc/grub.conf 通常会链接到 /boot/grub/grub.conf)

编辑文件 `vim /etc/grub.conf` 添加一行 `password --md5 密码`

编辑文件 `vim /etc/lilo.conf` 配置 `password=密码`

#### 9. SNMP 团体字

**操作目的:**

如果打开了 SNMP 协议,SNMP 团体字设置不能使用默认的团体字

**检查方法:**

查看配置文件 `cat /etc/snmp/snmpd.conf`

**加固方法:**

编辑文件 `vi /etc/snmp/snmp.conf` 文件

应禁止使用 public、private 默认团体字,使用用户自定义的团体字,例如将以下设置中的 public 替换为用户自定义的团体字:`com2sec notConfigUser default public`,如果不是必须使用SNMP服务的话,建议禁止SNMP协议

#### 10. 弱口令审计

**操作目的:**

检查系统弱口令

**检查方法:**

john /etc/shadow –single

john /etc/shadow –wordlist=pass.dic

**加固方法:**

使用 `passwd username password` 命令为用户设置复杂的密码

### 0x006 服务进程安全

#### 1. 系统守护进程

- 服务就是运行在网络服务器上监听用户请求的进程

- 服务是通过端口号来区分的

- 常见的端口号及服务 [点击详情](http://luckyzmj.cn/posts/562916c6.html)

- 在UNIX/Linux系统中,服务一般是通过 inted 进程或者启动脚本来启动

- 通过 inted 来启动服务可以通过在 /etc/inetd.conf 文件进行注释来禁用

- 通过启动脚本启动的服务可以通过改变脚本名称的方式禁用

- 通过 `pstree` 或者 `ps aux` 命令查看当前服务进程

#### 2. 检查SSH服务

**操作目的:**

对SSH服务进行安全检查

**检查方法:**

使用命令 `cat /etc/ssh/sshd_config` 查看配置文件

**加固方法:**

使用命令 `vi /etc/ssh/sshd_config` 编辑配置文件

1. 不允许使用 root 直接登录:设置 `PermitRootLogin` 的值为 no

2. 修改 SSH 使用的协议版本:设置 `Protocol` 的版本为2

3. 修改允许密码错误次数(默认6次):设置 `MaxAuthTries` 的值为3

#### 3. TCP Wrapper

**操作目的:**

使用 TCP Wrapper 对 libwrap 库支持的程序做访问控制

**检查方法:**

使用命令 `cat /etc/hosts.allow` 和 `cat /etc/hosts.deny` 查看配置

**加固方法:**

使用命令 `vi /etc/hosts.allow` 修改配置,按 `i` 进入编辑模式,加入:`sshd:IP地址`

使用命令 `vi /etc/hosts.deny` 修改配置,按 `i` 进入编辑模式,设置 `sshd:All`,该配置为仅允许特定 IP 地址访问 SSH

,

#### 4. NFS共享

**操作目的:**

查看 NFS 共享

**检查方法:**

使用命令 `exportfs` 查看 NFS 输出的共享目录

**加固方法:**

使用 `vi /etc/exports` 编辑配置文件,删除不必要的共享

#### 5. Syslogd 认证相关记录

**操作目的:**

查看所有日志记录

**检查方法:**

使用命令 `cat /etc/rsyslog.conf|grep authpriv`,查看是否有 `authpriv.* /var/log/secure`

**加固方法:**

添加相关日志的记录:

将 authpirv 设备的任何级别的信息记录到 `/var/log/secure` 文件中

#### 6. Syslogd 日志设置

**操作目的:**

查看所有日志记录

**检查方法:**

使用命令 `cat /etc/rsyslog.conf` 查看 rsyslogd 的配置

- 系统日志(默认)`/var/log/messages`

- cron 日志(默认) `/var/log/cron`

- 安全日志(默认) `/var/log/secure`

**加固方法:**

添加相关日志记录

#### 7. 限制 Crtl+Alt+Del 命令

**操作目的:**

防止使用 `Crtl+Alt+Del` 重启系统

**检查方法:**

使用命令 `cat /etc/inittab|grep ctrlaltdel` 查看输入行是否被注释

**加固方法:**

使用 `vi /etc/inittab` 编辑配置文件,在行开头添加注释符 `#`

#ca::ctrlaltdel:/sbin/shutdown -t3 -r now

再使用命令 `init q` 应用设置,注意不同版本的 Linux 配置文件可能不一样

#### 8. 关闭不必要的服务

1. 使用命令 `who -r` 查看当前 init 级别

2. 使用命令 `chkconfig --list <服务名>` 查看服务的状态

3. 使用命令 `chkconfig --level <init级别> <服务名> on|off|reset` 设置服务在个别 `init` 级别下开机是否启动

### 0x007 网络配置安全

#### 1. 检查网络参数

**操作目的:**

Linux 中提供了 `sysctl` 命令,可调整网络参数

**检查方法:**

使用命令 `sysctl -a` 查看当前网络参数

**加固方法:**

使用命令 `vi /etc/sysctl.conf` 修改配置文件,有选择的添加以下内容:

net.ipv4.icmp_echo_ignore_broadcasts = 1 # 忽略 ICMP 广播

net.ipv4.icmp_echo_ignore_all = 1 # 忽略 ICMP echo 请求

net.ipv4.ip_default_ttl = 128 # 修改 TTL 为128

使用命令 `sysctl -p` 使更改即可生效

#### 2. 自定义规则

iptables 命令是 Linux 上常用的防火墙软件,是 netfilter 项目的一部分

命令选项输入顺序

iptables -t 表名 <-A/I/D/R> 规则链名 [规则号] <-i/o 网卡名> -p 协议名 <-s 源IP/源子网> –sport 源端口 <-d 目标IP/目标子网> 目标端口 -j 动作

参数选项:

-A:向规则链中添加条目

-D:从规则链中删除条目

-i:向规则链中插入条目

-L:显示规则链中已有的条目

-p:指定要匹配的数据包协议类型

-s:指定要匹配的数据包源IP地址

-j <目标>:指定要跳转的目标

-i <网络接口>:指定数据包进入本机的网络接口

-o <网络接口>:指定数据包要离开本机所使用的网络接口

规则链名:

INPUT链:处理输入数据包

OUTPUT:处理输出数据包

PORWARD:处理转发数据包

动作:

accept: 接收数据包

DROP:丢弃数据包

REDIRECT:重定向、映射、透明代理

限制进入链接

iptables -A INPUT -i eth0 -s 192.168.1.0/24 -p tcp –dport 22 -j ACCEPT

iptables -A INPUT -m state –state ESTABLISHED,RELATED -j ACCEPT

iptables -A INPUT -i eth0 -p tcp –dport -j DROP

限制外发链接

iptables -A OUTPUT -o eth0 -p tcp –syn -j DROP

iptables -A OUTPUT -o eth0 -p udp -j DROP

使用 `iptables --list` 查看规则链

### 0x008 日志审计安全

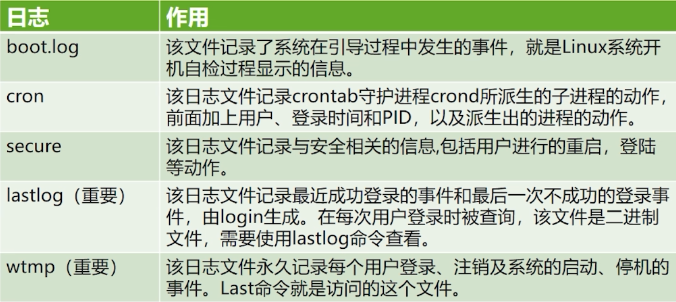

#### 1. 系统日志

使用命令 `vi /etc/rsyslog.config` 编辑配置文件,启用安全事件日志记录

*.err;kern.debug;daemon.notice /var/adm/messages

其中 `/var/adm/messages` 为日志文件

使用命令 `ls /var/log` 列出系统中的所有日志文件

#### 2. message 日志

- messages 日志位置在 `/var/log/messages`

- messages 中的记录有运行信息和认证信息,对于追查恶意用户的登录行为有很大的帮助

#### 3. cron 日志

- cron 日志位置在 `/var/log/cron`

- 记录 crontab 守护进程 crond 所派生的动作,前面加上用户、登录时间和PID,以及派生出的进程的动作

#### 4. secure 日志

- secure 日志位置在 `/var/log/secure`

- SSH 登录日志会存储于 secure 日志中,若日志中出现连续大量的登录错误信息,则可能意味着远程主机在尝试破解 SSH 登录口令

#### 5. lastlog 日志

- lastlog 日志位置在 `/var/log/lastlog`

- `last` 命令,用于查看最近用户的登录情况,该命令读取 wtmp 中的内容

- `lastlog` 命令,用于查看系统内所有账户最后一次登录信息,该命令读取 lastlog 文件中的内容

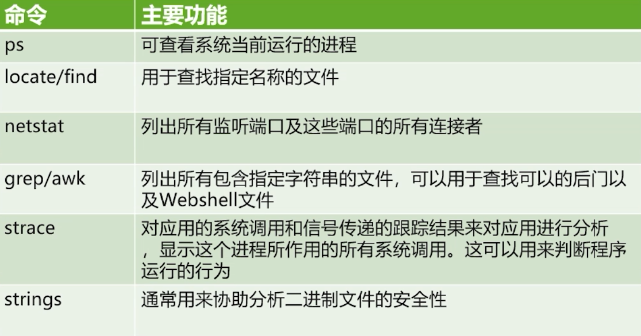

### 0x009 安全检测工具

#### 1. 分析工具

#### 2. grep 命令使用

**场景:**

- 查找一句话木马 `<?php eval($_post[cmd]); ?>`

- 假设网站的目录为 `app/website`,我们需要查看该目录下是否包含该形式的一句话木马文件

**方法一:**

- 使用命令 `grep -i -r eval\(\$_post /app/website/)`

- 其中 -i 表示不区分大小写,-r 表示搜索指定目录及其子目录

**方法二:**

- 使用命令 `find /app/website -type f|xargs grep eval\(\$_post`

- xargs 将 find 搜索出的文件名称变成 grep 后面需要的参数

#### 3. 弱口令审计

**joohn the ripper**

- 下载:http://www.openwall.com/john

- 命令:john /etc/shadow --single

- 命令:john /etc/shadow --wordlist=pass.dic

**Hydra**

- login 为要破解的用户名,passlist 为密码字典文件

- hydra -l login -P /tmp/passlist 192.168.0.1 ftp

- hydra -l login -P /tmp/passlist 192.168.0.1 smb

#### 4. 后门检测工具

**Rootkit**

- 下载:http://www.chkrootkit.org/

- 命令:./chkrootkit -q -r /

**Rootkit Hunter**

- 下载:http://rkhunter.sourceforge.net/

- 命令:rkhunter --check

### 参考文章

- https://www.cnblogs.com/Hydraxx/p/10757155.html