0x001 工具简介

来自Se7en大佬编写的在线Google Hacking小工具。在做渗透项目或者在挖SRC时,经常需要利用到Google Hacking语法进行信息搜集。为了便捷,于是就有了这个Google Hacking小工具的诞生。以后很可能会更新成动态语言的,方便扩展更多语法从而灵活运用,敬请期待吧。

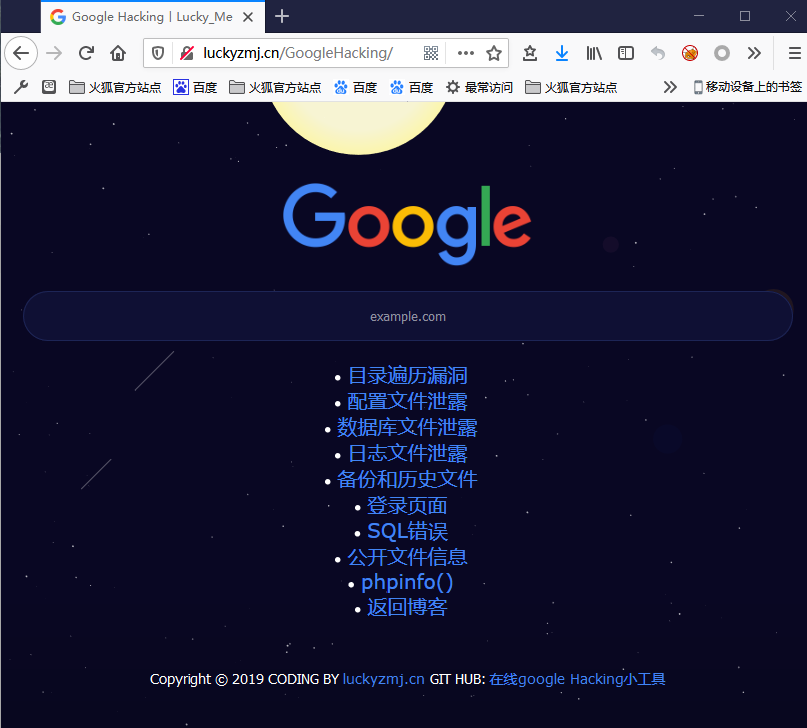

0x002 工具演示

只需在输入框内要搜索的站点网址,例如:baidu.com,再选择相应的搜索选项,即可快速查找目标站点信息。

0x002 工具部署

以Hexo博客的Matery主题为例,将 Google Hacking 部署到个人博客上。

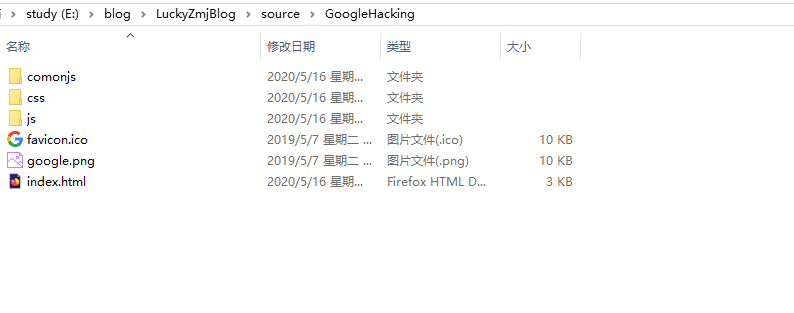

首先,在Hexo博客根目录下的\source\文件夹下,新建一个GoogleHacking文件夹,将项目源码全部复制到该目录下。

注意:这里图片上的

Hexo博客根目录指明为LuckyZmjBlog。

然后,修改Hexo博客根目录下的配置文件_config.yml,找到skip_render:配置项,添加如下代码。这样做的目的是为了让GoogleHacking文件夹下的文件全部跳过Hexo的默认渲染。

skip_render:

- 'GoogleHacking/*'

- 'GoogleHacking/**'之后,再在Hexo博客的Matery主题配置文件 \themes\matery\_config.yml,找到menu:配置项,添加该工具的导航栏代码

menu:

Hacking:

url: /GoogleHacking/

icon: fa-google最后,执行hexo s -g本地预览,确认无误后hexo g -d部署到Hexo个人博客上。